BI.ZONE TDR (SOC/MDR)

Threat Detection

and Response

Это возможно благодаря сбору и анализу событий от любых источников, сочетая агентские и безагентские механизмы

Благодаря ретроспективному анализу событий и сбору криминалистических артефактов с помощью EDR

Сбор телеметрии EDR дает возможность своевременно выявить продвинутые атаки, незаметные для штатного аудита и средств защиты

Использование EDR позволяет делегировать задачи по оперативному реагированию профессионалам

Клиентский портал позволяет автоматизировать передачу сведений об инцидентах регуляторам — НКЦКИ, ФинЦЕРТ и другим

Наши рекомендации, вкупе с автоматизированным выявлением уязвимостей и недостатков конфигурации с помощью EDR, позволяют предупреждать будущие инциденты

Проводим классический мониторинг и предоставляем рекомендации по реагированию. Cобираем штатную телеметрию с конечных точек и других источников событий

Выявляем продвинутые атаки, обнаруживаем прошлые уязвимости и недостатки конфигурации в IT‑инфраструктуре с помощью решения BI.ZONE EDR. Обеспечиваем активное реагирование на защищаемых хостах

Объединение возможностей Focus и Horizon: обеспечиваем мониторинг и выявление инцидентов как на базе штатного аудита, так и с опорой на расширенную телеметрию и инвентаризацию хостов с BI.ZONE EDR. А также проводим активное реагирование на выявляемые инциденты. Полное покрытие вашей IT‑инфраструктуры

Обладает всеми возможностями BI.ZONE EDR для реагирования, инвентаризации и проактивной защиты

Помимо мониторинга выявляет уязвимости и мисконфигурации, которые могут использоваться в атаках

Взаимодействует с системами EDR, TI, SIEM, SOAR от BI.ZONE

Получает информацию от BI.ZONE Threat Intelligence, активно исследующего угрозы для России и стран СНГ

Применяет более 1700 правил корреляции и 500 уникальных правил

Предоставляет минимальный договор SLA в случае критичного инцидента

Наша команда

Как попробовать

-

Продемонстрируем возможности сервиса и ответим на ваши вопросы

-

Проведем бесплатное пилотирование на тестовом участке инфраструктуры

| Horizon | Focus | Panorama | |

|---|---|---|---|

|

Непрерывный поиск уязвимостей и недостатков инфраструктуры

|

|||

|

Валидация найденного экспертами BI.ZONE

|

| Horizon | Focus | Panorama | |

|---|---|---|---|

|

Круглосуточный мониторинг инцидентов

|

|||

|

Индивидуальные правила корреляции

|

|||

|

Правила корреляции для выявления продвинутых атак

|

|||

|

Использование YARA-правил

|

|||

|

Ручной проактивный поиск инцидентов (threat hunting)

|

| Horizon | Focus | Panorama | |

|---|---|---|---|

|

Автоматизированные уведомления

|

|||

|

Рекомендации по выявленным инцидентам

|

|||

|

Активное реагирование с помощью EDR экспертами BI.ZONE

|

| Horizon | Focus | Panorama | |

|---|---|---|---|

|

Выявление прошлых атак, неактивных в настоящий момент

|

Как попробовать

-

Продемонстрируем возможности сервиса и ответим на ваши вопросы

-

Проведем бесплатное пилотирование на тестовом участке инфраструктуры

Видео

От мисконфигурации к компрометации (часть 2, Windows)

В. Гришанов, руководитель направления проактивного выявления угроз | SOC Forum 2025

#мероприятия #тренды

От мисконфигурации к компрометации (часть 2, Windows)

В. Гришанов, руководитель направления проактивного выявления угроз | SOC Forum 2025

#мероприятия #тренды

На SOC Forum 2025 руководитель направления проактивного выявления угроз Владимир Гришанов рассмотрел наиболее критичные и часто встречающиеся мисконфигурации Windows и на примере реальных инцидентов показал, как их используют злоумышленники. Особое внимание спикер уделил методам выявления подобных настроек и источникам телеметрии, которые позволяют оперативно обнаруживать и предотвращать эксплуатацию ошибок

BI.ZONE TDR: новые горизонты мониторинга

Запись вебинара от 9 октября 2025 г.

#вебинар

BI.ZONE TDR: новые горизонты мониторинга

Запись вебинара от 9 октября 2025 г.

#вебинар

Эксперты разобрали кейсы выявления атак в сетевом трафике, рассказали о работе с мисконфигурациями и поделились обновлениями сервиса BI.ZONE TDR.

Спикеры:

- Андрей Шаляпин, руководитель BI.ZONE TDR

- Владислав Бурцев, руководитель отдела анализа киберугроз

Запись вебинара от 9 октября 2025 г.

Мифы о SOC: как принять решение без стереотипов

Запись эфира от 2 октября 2025 г. | AM Live

#продукты #soc

Мифы о SOC: как принять решение без стереотипов

Запись эфира от 2 октября 2025 г. | AM Live

#продукты #soc

Эксперты обсудили особенности внутреннего, внешнего и гибридного SOC, а также разобрали критерии их эффективности и управление рисками. Вы узнаете, как интегрировать современные технологии в работу центра мониторинга.

Спикеры:

- Андрей Шаляпин, руководитель BI.ZONE TDR

- Марсель Айсин, руководитель BI.ZONE SOC Consulting

- Илья Шабанов, генеральный директор AM Live

Не иди в SOC! Пока не посмотришь это видео

А. Шаляпин, руководитель BI.ZONE TDR | AM Live

#интервью #soc

Не иди в SOC! Пока не посмотришь это видео

А. Шаляпин, руководитель BI.ZONE TDR | AM Live

#интервью #soc

Андрей Шаляпин, руководитель BI.ZONE TDR, в интервью AM Live поделился, как избежать ошибок при подключении внешнего сервиса SOC или организации собственного мониторинга

От мисконфигурации к компрометации

Т. Хеирхабаров, директор департамента мониторинга, реагирования и исследования киберугроз

#мероприятия #тренды

От мисконфигурации к компрометации

Т. Хеирхабаров, директор департамента мониторинга, реагирования и исследования киберугроз

#мероприятия #тренды

На SOC Forum 2024 директор департамента мониторинга, реагирования и исследования киберугроз Теймур Хеирхабаров представил наиболее популярные и интересные мисконфигурации, выявляемые в реальных инцидентах на конечных точках

Как не утонуть в облаках: особенности мониторинга безопасности облачных инфраструктур

А. Шаляпин, руководитель BI.ZONE TDR

#мероприятия

Как не утонуть в облаках: особенности мониторинга безопасности облачных инфраструктур

А. Шаляпин, руководитель BI.ZONE TDR

#мероприятия

На SOC Forum 2024 руководитель BI.ZONE TDR Андрей Шаляпин рассказал о моделях предоставления облачных сервисов и зонах ответственности за защиту объектов в облаке. Спикер сфокусировался на ключевых особенностях угроз кибербезопасности в облачных средах и поделился опытом работы с инцидентами

BI.ZONE TDR: мониторинг на опережение

Запись вебинара от 19 июня 2024 г.

#вебинар

BI.ZONE TDR: мониторинг на опережение

Запись вебинара от 19 июня 2024 г.

#вебинар

Руководитель управления мониторинга киберугроз Андрей Шаляпин и руководитель управления по борьбе с киберугрозами Михаил Прохоренко продемонстрировали технологии BI.ZONE TDR для проактивной защиты клиентов: deception‑ловушки, системы поиска уязвимостей и мисконфигураций, средства обнаружения угроз в контейнерных средах и др.

Запись вебинара от 19 июня 2024 г.

Уменьшение нагрузки на аналитика SOC

Н. Прудковский, главный специалист по машинному обучению и исследованию данных

#мероприятия #soc

Уменьшение нагрузки на аналитика SOC

Н. Прудковский, главный специалист по машинному обучению и исследованию данных

#мероприятия #soc

Главный специалист по машинному обучению и исследованию данных Николай Прудковский рассказал на PHDays 2024, как оптимизировать работу аналитиков и снизить alert fatigue. Спикер описал проблемы и подводные камни при внедрении решения

Разработка детектирующей логики в современном SOC

Подкаст AM LIVE

#мероприятия

Разработка детектирующей логики в современном SOC

Подкаст AM LIVE

#мероприятия

Подкаст AM LIVE

Как построить мониторинг ИБ и не утонуть в бесполезных логах

SOC-Форум 2023

#мероприятия

Как построить мониторинг ИБ и не утонуть в бесполезных логах

SOC-Форум 2023

#мероприятия

SOC-Форум 2023

Создание и внедрение системы корреляции событий ИБ на основе программы с открытым исходным кодом Apache Flink

SOC-Форум 2023

#мероприятия

Создание и внедрение системы корреляции событий ИБ на основе программы с открытым исходным кодом Apache Flink

SOC-Форум 2023

#мероприятия

SOC-Форум 2023

От мисконфигурации до активного реагирования: как управлять киберинцидентами

Запись вебинара от 22 ноября 2022 г.

#вебинар

От мисконфигурации до активного реагирования: как управлять киберинцидентами

Запись вебинара от 22 ноября 2022 г.

#вебинар

На вебинаре Андрей Куликов, руководитель экспертной поддержки продаж, разобрал подходы к работе по выявлению киберугроз и реагированию на них. Также он рассказал об устройстве нашего собственного SOC

Запись вебинара от 22 ноября 2022 г.

«Свежевыжатый подкаст 2.0», выпуск 2. Как повышать скилы российскому SOC‑аналитику

Т. Хеирхабаров, директор департамента мониторинга и реагирования на киберугрозы | BIS TV

#интервью #тренды #soc

«Свежевыжатый подкаст 2.0», выпуск 2. Как повышать скилы российскому SOC‑аналитику

Т. Хеирхабаров, директор департамента мониторинга и реагирования на киберугрозы | BIS TV

#интервью #тренды #soc

Директор департамента мониторинга и реагирования на киберугрозы Теймур Хеирхабаров рассказал о внутренней кухне коммерческого SOC, о состоянии и перспективах рынка, а также о возможностях роста для российских аналитиков

О планах развития продуктов и услуг SOC от BI.ZONE

Т. Хеирхабаров, директор департамента мониторинга и реагирования на киберугрозы | AM Live

#интервью #продукты #тренды

О планах развития продуктов и услуг SOC от BI.ZONE

Т. Хеирхабаров, директор департамента мониторинга и реагирования на киберугрозы | AM Live

#интервью #продукты #тренды

Директор департамента мониторинга и реагирования на киберугрозы Теймур Хеирхабаров рассказал, как изменился спрос на услуги BI.ZONE в 2022 году, и поделился планами на развитие SOC‑решений компании

Об особенностях услуги TDR и планах развития с учетом новых санкций

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

#интервью #продукты #тренды

Об особенностях услуги TDR и планах развития с учетом новых санкций

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

#интервью #продукты #тренды

Теймур Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы, рассказал, как уход вендоров повлиял на наш SOC, и предположил, какая судьба ждет это направление

Об отличительных особенностях BI.ZONE SOC и планах развития

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live #мероприятия #интервью #продукты

Об отличительных особенностях BI.ZONE SOC и планах развития

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live #мероприятия #интервью #продукты

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

О применении ИИ в сервисах MDR и выборе поставщика

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

#мероприятия #интервью #технологии

О применении ИИ в сервисах MDR и выборе поставщика

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

#мероприятия #интервью #технологии

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

О EDR от BI.ZONE, какие требования предъявляет SOC к этим продуктам

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

#интервью #продукты #технологии

О EDR от BI.ZONE, какие требования предъявляет SOC к этим продуктам

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

#интервью #продукты #технологии

Т. Хеирхабаров, руководитель Центра мониторинга и реагирования на киберугрозы | AM Live

О роли SOC, EDR и XDR на пути к оптимальной безопасности

| Информационная безопасность

Документация

| Условия приобретения | Скачать |

Основные результаты обновления

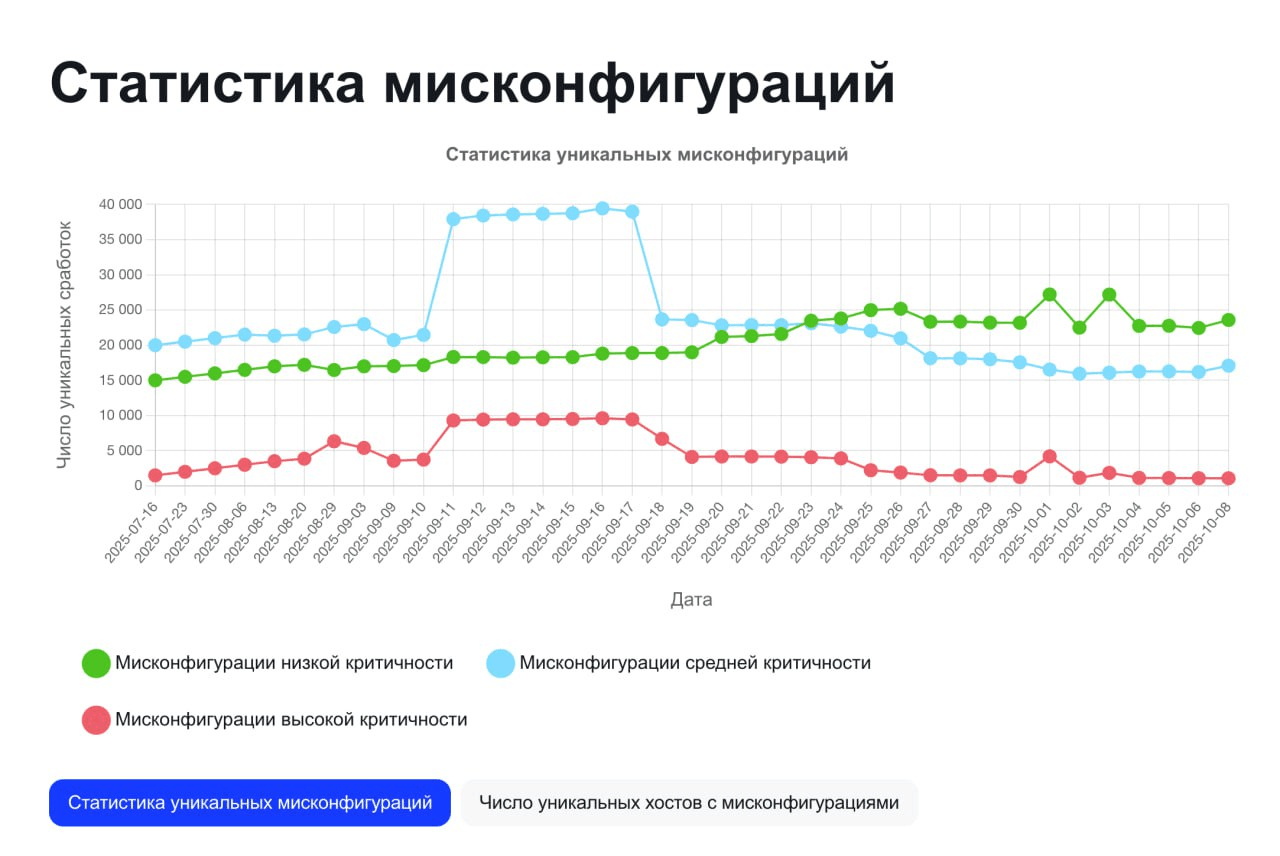

- Отчеты по мисконфигурациям в BI.ZONE TDR Bot. В Threat Prediction появился раздел со статистикой мисконфигураций, обновлены данные по правилам и переработан дизайн таблиц — анализировать и отслеживать прогресс исправлений стало нагляднее и удобнее.

- Изменения в работе с failure‑инцидентами. Повторные FLR‑инциденты больше не дублируются в BI.ZONE SOC Portal, появился учет количества срабатываний и разрешенных событий, а автоматическое закрытие инцидентов упрощает контроль устранения проблем с источниками.

- Доработка личного кабинета BI.ZONE SOC Portal. Раздел «Фоновые задачи» повышает прозрачность долгих операций, расширенная фильтрация и сортировка рекомендаций и активов ускоряют работу аналитиков, а новые поля в карточке инцидента улучшают контроль SLA.

- Улучшение модуля Detection в BI.ZONE EDR. Расширено детектирование руткитов, усилено покрытие TTP для Kubernetes и облачных сред за счет новой телеметрии и правил. Это повышает качество обнаружения современных угроз.

В отчеты Threat Prediction внесены следующие изменения:

-

Добавлен раздел «Статистика мисконфигураций». Он показывает:

- количество уникальных срабатываний правил на хостах инфраструктуры, распределенных по уровням критичности;

- количество уникальных хостов, на которых были обнаружены мисконфигурации.

- Обновлена статистика уникальных срабатываний по каждому правилу. Она позволяет отслеживать динамику исправления интересующих мисконфигураций.

- Переработан дизайн таблиц. Теперь они содержат не более 100 строк, чтобы уменьшить размер отчетов. Полный объем данных, как и ранее, доступен в CSV‑файлах.

Если FLR‑инцидент (инцидент c типом Failure) с алертом об отсутствии событий от источника или типа источников был открыт ранее, новые FLR‑инциденты с этим алертом заводиться не будут. Такие алерты учитываются в новом поле «Количество срабатываний» в разделе «Центром мониторинга фиксируется отсутствие следующих событий». Оно содержит число подобных алертов об отсутствии событий, полученных от указанного источника или типа источников за время, пока FLR‑инцидент был открыт.

Теперь раздел «Описание» (Description) включает два подраздела:

- «Центром мониторинга фиксируется отсутствие следующих событий» — источники или типы источников, от которых не поступают события в SIEM.

- «Следующие события были разрешены» (новый) — источники или типы источников, события от которых начали поступать.

FLR‑инцидент автоматически будет закрыт при выполнении всех условий:

- На стороне клиента работы по FLR‑инциденту завершены (инцидент переведен в статус Customer completed).

- Со всех источников FLR‑инцидента начали поступать события (все алерты инцидента находятся в статусе Resolved).

- Повторные алерты не появлялись.

-

Добавлен раздел «Фоновые задачи», который отображает задачи, запущенные для выполнения долгосрочных операций в фоновом режиме. Внутри раздела фоновые задачи делятся на две группы:

- Карточки — связаны с действиями по отдельным карточкам (например, групповое действие по смене исполнителя по рекомендации безопасности).

- Активы — фоновые задачи, связанные с обработкой активов (например, экспорт активов в системе).

- На странице «Рекомендации безопасности» расширен набор параметров фильтрации и добавлена возможность сортировки данных.

- Для активов добавлена возможность сортировать данные в таблице и экспортировать их. Также обновлен конструктор фильтров и добавлено отображение рекомендаций безопасности, связанных с активом.

- В карточку инцидента добавлено поле «Решен» (поле заполняется текущими временем и датой при переводе инцидента в статус Customer completed), а поле «Время уведомления» теперь содержит момент отправки первого уведомления.

- Провели дополнительное исследование возможностей детектирования руткитов, работающих в пользовательском пространстве и в пространстве ядра.

- Существенно расширили покрытие правилами TTP из Threat Matrix for Kubernetes от Microsoft. В дальнейшем это покрытие будет оцениваться наряду с MITRE ATT&CK.

- Расширили возможность детектирования угроз в облачных средах за счет модернизации собираемой телеметрии с облачных источников и создания правил поверх нее.

Основные результаты обновления

- Автоматическое исправление мисконфигураций в BI.ZONE TDR Bot. Новая функция сокращает рутину: исправление небезопасных настроек занимает до 10 минут.

- Новые опции BI.ZONE TDR Bot. Отчеты о пользователях BI.ZONE SOC Portal и доступных правилах ускоряют аналитику, а комментирование инцидентов через WebApp упрощает согласование действий.

- Обновление BI.ZONE EDR. Разные конфигурации телеметрии для версий модулей повышают стабильность сбора данных, автоматический выпуск токенов самозащиты снижает риски компрометации, а графический интерфейс для macOS обеспечивает прозрачность контроля.

- Новые правила обнаружения. Появились 97 правил для мисконфигураций и 282 для других угроз.

- Изменения в документации. Регламент реагирования на инциденты помогает лучше определять границы полномочий команды SOC и процедуры изоляции хостов, а 17 инструкций по настройке источников (13 для MaxPatrol SIEM) ускоряют развертывание мониторинга.

Нововведение касается пользователей, у которых подключен BI.ZONE EDR (тарифы Focus и Panorama). Функция доступна для мисконфигураций, исправление которых не нарушит работу хостов.

Список таких мисконфигураций:

- На macOS-хосте отключен межсетевой экран.

- У файла авторизации SSH небезопасные права доступа.

- На хосте доступны установочные файлы Bitrix.

- Для установщика Windows заданы повышенные привилегии (с помощью ключа реестра AlwaysInstallElevated).

- Для файлов автоматической установки (unattended installation) небезопасно сохранены учетные данные.

Новая функция сокращает рутину: автоматическое исправление занимает не более 10 минут.

Нажмите кнопку «Исправить мисконфигурации» и подтвердите действие, кликнув в появившемся сообщении «Согласовать» (или «Отклонить», если действие выполнять не нужно). После подтверждения запустится процесс применения корректировок через BI.ZONE EDR. По завершении в теме «Действия активного реагирования» появится сообщение с результатом.

Через бот вы можете получить два вида отчетов:

- О пользователях BI.ZONE SOC Portal. В отчет выгружается список пользователей портала с параметрами:

- статус;

- наличие доступа к BI.ZONE TDR Bot;

- статус подключения многофакторной аутентификации (MFA);

- дата добавления;

- дата последнего входа в систему.

Файл с отчетом можно получить в Telegram и по электронной почте.

- О доступных правилах. В этот отчет выгружается список правил и подробная информация о них. Для каждого правила указаны параметры:

- источник;

- категории;

- критичность;

- доверие и т. д.

В файле отчета откройте общий лист («Навигация по источникам») и нажмите на название источника, чтобы перейти на нужный лист.

Чтобы прокомментировать инцидент в боте, в разделе «Инциденты» в уведомлении нажмите кнопку «Комментарий». Откроется TDR WebApp, где появится возможность ввести текст.

Источник данных теперь содержит разные конфигурации телеметрии — под каждую версию модулей EDR. Это повышает стабильность сбора данных, поскольку новые конфигурации не всегда совместимы со старыми версиями модулей.

Чтобы повысить защищенность инфраструктуры, мы автоматизировали выпуск новых токенов самозащиты для EDR‑агентов. Процедура запускается автоматически в 00:00 первого числа каждого нечетного месяца, начиная с 1 июля 2025 г. Регулярная смена токена снижает риски, связанные с его компрометацией.

У агента для macOS появился графический интерфейс. В нем отображаются состояние агента, перечни установленных модулей и назначенных задач.

Чтобы начать работу с интерфейсом, измените настройки агента в командной строке или на сервере EDR.

Прозрачность выполняемых операций позволяет своевременно выявлять и устранять угрозы, а также проводить аудит и анализировать действия на защищаемых устройствах.

- Улучшили механизмы управления самозащитой

- Внесли изменения в телеметрию Windows‑ и Linux‑агентов:

- добавили новые поля в события Windows (изменения коснулись дескрипторов Hardwareinfo и IpInterface);

- добавили поддержку новых провайдеров для Linux‑агентов (tail позволяет генерировать события добавления строк в текстовые журналы в режиме мониторинга, devices отвечает за генерацию событий подключения новых USB‑устройств);

- добавили следующие события для Linux: LogLine, UserSessionUnlockFailure, UserSessionUnlock, UserLogoff, USBDeviceAdd, USBDeviceRemove, KernelModuleLoadedFound;

- расширили генерацию событий провайдером ebpf (события FileCreate, FileRename, FileDelete, ProcessUIDChange, ProcessGIDChange, ProcessSessionChange, FileAceChange, FileOwnerGroupChange, DNSQueryInitiated).

Разработали регламент, который поможет лучше определять границы полномочий команды SOC от BI.ZONE в инфраструктуре клиента. В ближайшее время начнем поэтапно переводить на него всех клиентов.

Что изменилось:

- Оптимизировали список действий по реагированию на инциденты.

- Вынесли опцию сетевой изоляции хоста в отдельный пункт для согласования. Эта мера позволит заблокировать хост и остановить действия злоумышленника.

- Добавили возможность указывать, какие хосты команда SOC может быстро изолировать самостоятельно, а какие — только после согласования.

А еще собрали ответы на часто задаваемые вопросы.

Читать подробностиРазработали 17 новых инструкций, из них 13 — для клиентов, использующих MaxPatrol SIEM (отмечены тегом MPSIEM).

Читать инструкцииВ рамках сервиса BI.ZONE TDR теперь раз в две недели приходит рассылка о критических уязвимостях. Расширена интеграция с BI.ZONE CPT для передачи проверенных данных об угрозах. В боте появились уведомления о проблемах с доставкой событий безопасности, а в личном кабинете — удобный раздел с рекомендациями по устранению уязвимостей. Также добавили выгрузку детальных отчетов по агентам EDR и поддержку Ubuntu 24.04 LTS на серверах.

Теперь каждые две недели мы отправляем рассылку о трендовых уязвимостях. В ней пишем о тех, которые:

- широко освещаются в СМИ и отчетах вендоров;

- распространены на устройствах различных организаций;

- имеют высокую критичность;

- могут эксплуатироваться существующими эксплоитами;

- эксплуатируются в атаках.

Так выглядит описание уязвимости в рассылке:

При подключении услуги BI.ZONE TDR, а также при первом продлении действующих контрактов выполняется разовое сканирование внешнего периметра средствами платформы BI.ZONE CPT (Continuous Penetration Testing). Устранение критических угроз на периметре IT-инфраструктуры (уязвимостей, небезопасных сервисов) позволяет существенно сократить поверхность атаки и снизить риски реализации киберинцидентов.

Сканирование проходит в два этапа:

- Инвентаризационное сканирование ресурсов. Включает проверку открытых портов на каждом IP-адресе организации. Позволяет выявить сервисы, работающие во внешней сети, их типы, а также веб-приложения, размещенные на внешнем периметре компании.

- Сканирование на уязвимости. Для этого используются коммерческие инструменты, open-source- и собственные решения. О каждой уязвимости предоставляем информацию: где она находится и как ее устранить. В рамках сканирования также выявляем мисконфигурации. Результаты доступны в виде инцидентов типа Remediation на BI.ZONE SOC Portal.

Теперь в BI.ZONE TDR передаются только верифицированные события, прошедшие ручную проверку командой BI.ZONE CPT.

Заказчики получают информацию об инцидентах, связанных с наиболее значимыми уязвимостями внешнего периметра — теми, которые могут привести к компрометации инфраструктуры. Это позволяет действовать проактивно: выявлять и устранять угрозы на ранних этапах, чтобы предотвратить компрометацию и не допустить продвижения злоумышленников внутри сети. Уведомления поступают через direct alert.

Если вы еще не используете BI.ZONE CPT или планируете покупку, напишите сервис-менеджеру.

Узнать подробностиВ BI.ZONE TDR Bot теперь можно получать уведомления о критических инцидентах типа FLR (Failure). Они связаны с мониторингом доступности брокеров событий из облачной инфраструктуры SOC и отсутствием событий кибербезопасности от критических источников.

Это изменение поможет быстрее узнавать о значимых FLR-инцидентах, влияющих на доставку событий безопасности в SOC.

Для таких уведомлений в чате с TDR Bot появилась тема «Проблемы с доступностью сервиса»:

Добавили возможность получать отчеты о мисконфигурациях. Эти отчеты можно запросить у бота в личных сообщениях. Также эта информация раз в месяц будет рассылаться в общий чат (раздел «Рекомендации безопасности»). Узнать подробнее про Threat Prediction можно в статье.

В личных сообщениях выберите пункт «Отчеты», затем — «Отчет Threat Prediction»:

Добавили выгрузку подробных отчетов по агентам EDR. Они содержат важную информацию о хостах, последних авторизованных пользователях, статусе агентов EDR и многое другое. Для получения отчета выберите пункт «Отчеты», затем — «Выгрузка по EDR-агентам»:

Чтобы получить информацию о контракте (тариф и срок хранения данных), нажмите кнопку «О сервисе».

Сообщения в переписке с ботом теперь будут удаляться раз в сутки. Это сделано для повышения уровня безопасности и снижения рисков, связанных с хранением чувствительной информации.

Добавили раздел «Рекомендации безопасности», который открывается при выборе пункта меню «Карточки» → «Рекомендации безопасности».

Здесь отображается список направленных на портал событий, которые связаны с некорректной конфигурацией контролируемых систем и которые создают риски нарушения безопасности.

В FLR-инцидентах, связанных с отсутствием событий кибербезопасности, теперь указывается связь с источниками в поле «Источник».

В списке инцидентов доступна фильтрация по связанным с FLR источникам. Для этого в разделе с инцидентами нужно установить фильтр «Источник событий» и указать в нем название одного или нескольких источников:

Если вы используете интеграцию с SOC Portal по API, то при запросе карточки FLR-инцидента можете получить структурированный список источников, связанных с ним. Актуальная спецификация API — у сервис-менеджера.

Ввели маркировку комментариев в зависимости от источника и категории пользователя.

Теперь отмечаем комментарии следующим образом:

Что еще улучшили в интерфейсе:

- Вкладки «Инциденты» и «Задачи» на панели навигации объединили в общий раздел «Карточки».

- Продолжили унифицировать наименования полей.

Теперь сервер BI.ZONE EDR можно установить на Ubuntu 24.04 LTS. Это может быть актуально, если вы хотите разместить сервер в инфраструктуре.

Поддерживаемые ОС для установки сервера BI.ZONE EDR: Ubuntu 24.04, Ubuntu 22.04/20.04, ALT Server 10 (Mendelevium), ALT 8 SP Server (cliff), Astra Linux 1.7.5, Centos 7/8 (не рекомендуется), Debian 10.13, Debian 12.x.

Разработали инструкцию по установке агента с параметром Portable. Теперь заказчик может проверить работу агента заранее — без установки сервера управления EDR.

Разработали инструкции:

- По сбору диагностической информации с гипервизора при проблемах подключения к виртуальным машинам с Windows хостами. Инструкция доступна в разделе «Документация» в личном кабинете (SOC-Portal).

- По сбору BSOD-дампов при зависании и аварийном отключении Windows хостов. Перейти к инструкции.

Инструкции, как настроить отправку событий с источников, доступны в разделе «Документация». Всего разработали более 30 новых инструкций, из них более 20 для клиентов, использующих MP SIEM (отмечены тегом MP SIEM).

BI.ZONE TDR теперь позволяет быстрее выявлять и устранять угрозы: новый модуль Threat Prediction автоматически находит уязвимости в Active Directory, а анализатор сетевого трафика на базе Suricata помогает расширить зону видимости угроз. Работа с инцидентами стала удобнее благодаря обновленному личному кабинету с тегами и улучшенной обработкой обращений. Единый вход через BI.ZONE ID упростил доступ ко всем сервисам компании.

BI.ZONE EDR (в тарифах Focus и Panorama) позволяет обнаружить мисконфигурации в инфраструктуре Active Directory, например слабые пароли или небезопасные настройки. Злоумышленники используют эти мисконфигурации для продвижения и повышения привилегий в атакуемой IT‑инфраструктуре.

На контроллере домена BI.ZONE EDR собирает инвентаризационные данные, необходимые для обнаружения мисконфигураций. Это происходит в безопасном режиме, без изменения конфигурации системы.

Для работы необходимо выделить один контроллер домена, где будут собираться данные. Контроллер поместят в специальную группу, после чего с него начнут приходить необходимые данные для анализа.

Добавили анализатор сетевого трафика (network traffic analysis, NTA) на базе системы обнаружения и предотвращения вторжений Suricata. Для него мы уже разработали более 350 сигнатур, объединенных примерно в 60 сценариев для обнаружения атак в инфраструктуре Active Directory. База сигнатур регулярно пополняется.

Анализатор сетевого трафика предоставляет дополнительный уровень обнаружения угроз, которые являются слепыми зонами для EDR. Собирая сетевую телеметрию, NTA помогает аналитикам получить более полное представление об активности в инфраструктуре.

Теперь обращения необходимо подавать через BI.ZONE SOC Portal (тип Request). Они будут сгруппированы в одном месте, чтобы вы могли в любое время вернуться к ним и посмотреть историю. На портале сразу назначаются ответственные исполнители, поэтому обращения обрабатываются быстрее, чем когда их отправляют в телеграм-чате или по почте.

Чтобы создать обращение, перейдите на вкладку «Инциденты», выберите тип Request и одну из предложенных категорий в поле «Основная категория».

На BI.ZONE SOC Portal переработаны диалоговые окна для действий с инцидентами. Теперь можно форматировать текст комментария, который вы оставляете к инциденту.

Ввели систему тегов для характеристики инцидентов и связанных с ними алертов. Теги автоматически добавляются к описанию инцидентов в случаях обогащения данными из BI.ZONE Threat Intelligence, информацией об инструментах злоумышленников, утилитах или известных группировках атакующих.

Теги отображаются в BI.ZONE SOC Portal на странице с информацией по инциденту.

Если вы планируете использовать API‑интерфейс, обратитесь к сервис-менеджеру за инструкцией по подключению. А если вы уже используете API-интерфейс, проверьте, что ваши интеграционные контракты соответствуют рекомендациям.

Теперь вы можете использовать BI.ZONE TDR WebApp как полноценное веб-приложение. В боте появилась отдельная кнопка, чтобы открывать веб-версию. Для быстрого доступа к BI.ZONE TDR WebApp можно закрепить его ярлык на главном экране телефона.

В веб-версии есть две основные вкладки: «Инциденты» и «Отчеты».

На вкладке «Инциденты» вы можете:

- создавать заявки,

- смотреть список заявок,

- открывать заявки и видеть информацию по ним,

- изучать вложения заявок.

На вкладке «Отчеты» вы можете:

- создавать TDR-отчеты с помощью удобной формы,

- загружать отчеты для отправки в личные сообщения,

- получать отчеты со сводной статистикой по инцидентам и со списком агентов EDR.

В личном кабинете BI.ZONE SOC Portal и интерфейсе хранилища телеметрии EDR (Kibana) теперь доступна аутентификация через BI.ZONE ID. До конца II квартала 2025 года такая возможность появится и на серверах BI.ZONE EDR.

BI.ZONE ID — технология единого входа (single sign-on, SSO), которая позволяет безопасно аутентифицироваться в приложениях и сайтах BI.ZONE, используя один набор учетных данных и двухфакторную аутентификацию на базе приложения с одноразовыми паролями (one‑time password, OTP).

У агента EDR в Windows появился графический интерфейс. Он отображает состояние агента: перечень установленных модулей, связь с сервером, состояние самозащиты и сетевой изоляции.

Чтобы начать работу с графическим интерфейсом, переустановите агент с параметром GUI_ENABLED = true. Включить интерфейс агента с сервера EDR пока нельзя.

Добавили поддержку платформы контейнеризации Podman. Благодаря этому появилось больше возможностей управлять событиями и анализировать их в контейнерной среде. С подробностями можно ознакомиться на странице обновлений BI.ZONE EDR (релиз 1.37).

Добавили новые события инвентаризации:

ADCSTemplateInfoWin— событие инвентаризации шаблонов AD CS. Инвентаризация выполняется на серверах, где установлена хотя бы одна из ролей службы сертификатов Active Directory.ADCSACLInfoWin— событие инвентаризации списка контроля доступа (ACL) службы сертификации.DriverUnloadWin— событие, генерируемое при выгрузке драйвера. Основано на системном событии с EID‑1 поставщика событий Microsoft-Windows-FilterManager.

Разработали 29 новых инструкций по настройке аудита источников и по отправке событий с источников. Полный перечень инструкций доступен в личном кабинете BI.ZONE TDR в разделе «Документация».

Если нет возможности напрямую подключить агенты EDR из вашей инфраструктуры к сервису TDR (нашему облаку), настройте обратный прокси-сервер по инструкции, которая также доступна в разделе «Документация».

Агенты EDR будут отправлять телеметрию на адрес прокси-сервера, размещенного в вашей инфраструктуре. Далее прокси-сервер обеспечит пересылку телеметрии в наше облако, а также позволит агенту EDR связываться с сервером и получать задачи на исполнение.