BI.ZONE Mail Security

BI.ZONE Mail Security помогает организациям любых размеров минимизировать риск кибератак, защитить сотрудников без ущерба для их продуктивности, создать кастомизированные стратегии почтовой безопасности

Решение фокусируется на людях, а не на почтовых ящиках: анализирует цифровые привычки сотрудников и выявляет скрытые угрозы, направленные на людей

Компания избавлена от сложных атак на базе ИИ, а также от спама, фишинга, спуфинга, атак с вредоносным ПО и эксплуатации уязвимостей почтовых серверов

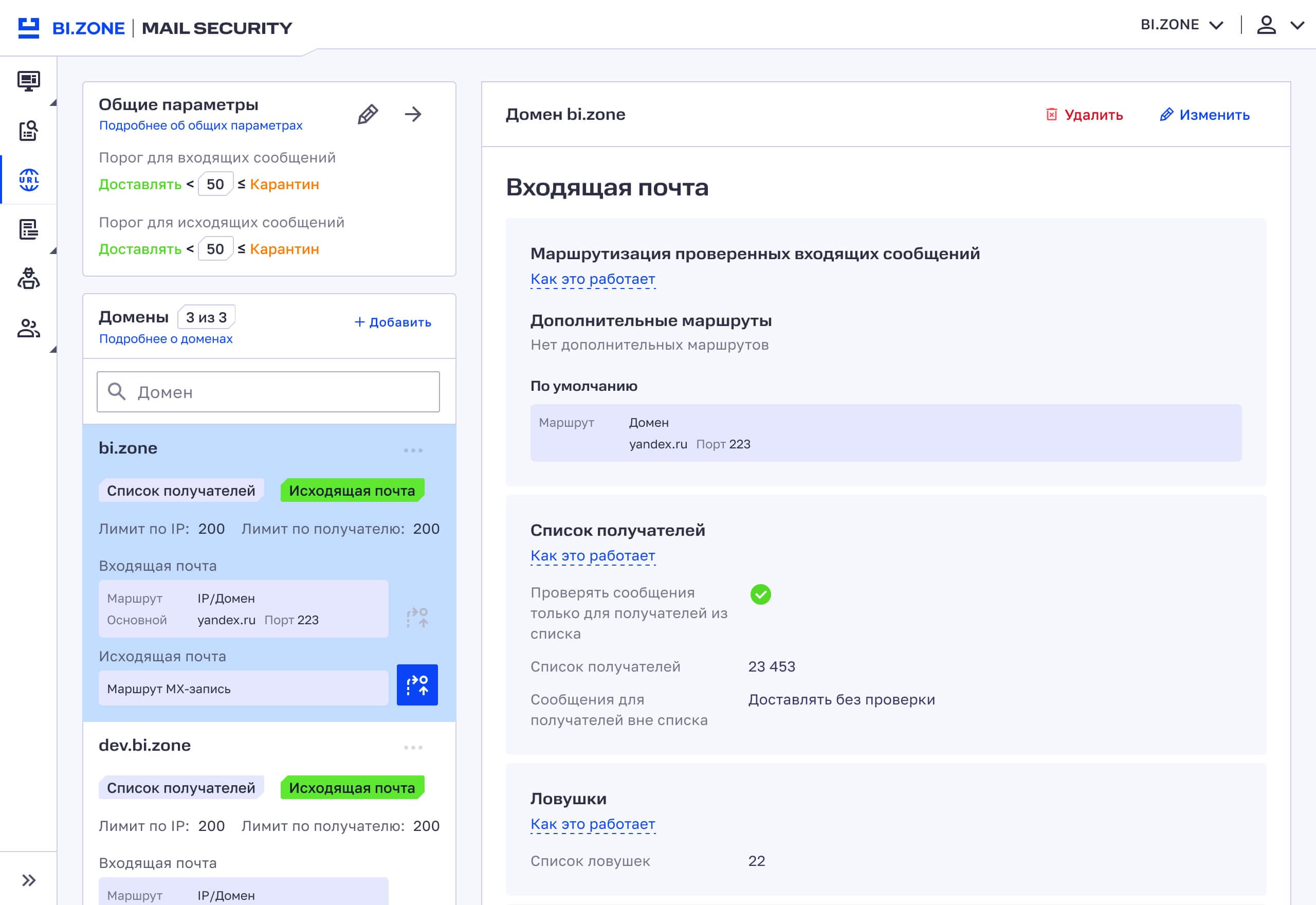

Контроль маршрутизации почты при ее обработке обеспечивается на уровне компании и ее филиалов

Во время пиковых нагрузок почтового сервера работа пользователей не замедляется, а письма не теряются за счет балансировки трафика

В том числе ML‑модели, которые классифицируют сообщения по содержанию, выявляют побуждения к действиям и управляют рейтингами писем

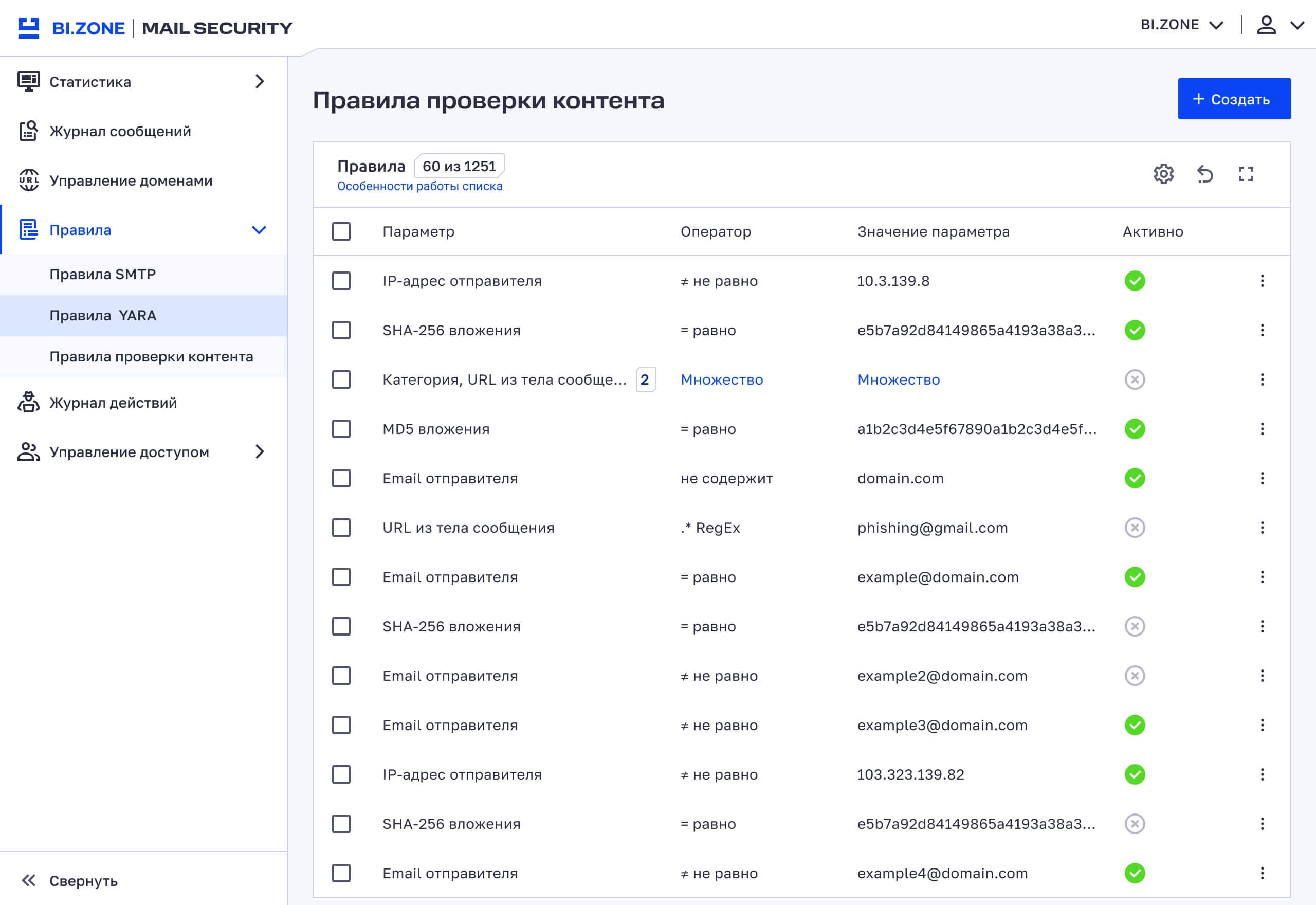

Управление почтовым трафиком: сотни комбинаций фильтров и действий на их базе. Быстрые правила фильтрации, которые администратор системы может загрузить по одному или списком

Мультитенантная

Взаимодействие с SIEM‑системами

Быстрое начало работы

Использование данных киберразведки с портала BI.ZONE Threat Intelligence

Схема работы

Личный кабинет

Как попробовать

-

Мы продемонстрируем работу BI.ZONE Mail Security и ответим на ваши вопросы

-

Поможем провести 30‑дневное пилотирование

Вам также может подойти

Видео

Обсудили актуальные почтовые угрозы 2025 года и представили обновленный продукт с облачным и on-prem-вариантами подключения. А еще ответили на вопросы зрителей о защите почты.

Из видео вы узнаете, как BI.ZONE Mail Security:

- выявляет сложные атаки

- анализирует поведение пользователей

- автоматически адаптируется к угрозам

Спикеры:

- Дмитрий Царев, руководитель управления облачных решений кибербезопасности, владелец продукта BI.ZONE Mail Security

- Алексей Романов, руководитель направления развития, облачные решения BI.ZONE

- Павел Павлов, руководитель группы разработки BI.ZONE Mail Security

Запись онлайн-релиза от 20 марта 2025 г.

В интервью AM Live Дмитрий Царев рассказал, как обезопасить бизнес от email‑атак, не тратя на это огромные бюджеты. Кроме того, спикер поразмышлял, как в будущем изменится принцип работы электронной почты, и разобрал кейсы сервиса BI.ZONE CESP.

Из видео вы также узнаете:

- оправданно ли использовать три песочницы для защиты компании

- чем тренинги по пожарной безопасности похожи на тренинги для повышения киберграмотности

- на что обратить внимание при выборе поставщика облачного решения

В феврале 2025 г. BI.ZONE CESP был переименован в BI.ZONE Mail Security

Рассказали, почему злоумышленники чаще всего используют методы социальной инженерии и как противостоять таким угрозам. Из записи вы узнаете, зачем одновременно защищать почту с сервисом BI.ZONE CESP и повышать киберграмотность сотрудников с помощью платформы BI.ZONE Security Fitness.

Спикеры:

Мария Романычева

Руководитель группы экспертного пресейла по анализу защищенности и BI.ZONE Consulting

Дмитрий Мовчин

Экспертный пресейл облачных сервисов кибербезопасности

В феврале 2025 г. BI.ZONE CESP был переименован в BI.ZONE Mail Security

Запись вебинара от 16 апреля 2024 г.

Как защитить электронную почту: опыт СДЭК с BI.ZONE CESP

Запись вебинара от 15 декабря 2022 г.

#вебинар

Как защитить электронную почту: опыт СДЭК с BI.ZONE CESP

Запись вебинара от 15 декабря 2022 г.

#вебинар

Поговорили о защите электронной почты от популярных видов email‑атак. А коллеги из СДЭК поделились опытом внедрения нашего сервиса.

В феврале 2025 г. BI.ZONE CESP был переименован в BI.ZONE Mail Security

Запись вебинара от 15 декабря 2022 г.

BI.ZONE CESP — облачный сервис защиты электронной почты

Запись вебинара от 9 апреля 2020 г.

#вебинар

BI.ZONE CESP — облачный сервис защиты электронной почты

Запись вебинара от 9 апреля 2020 г.

#вебинар

В феврале 2025 г. BI.ZONE CESP был переименован в BI.ZONE Mail Security

Запись вебинара от 9 апреля 2020 г.

Основные результаты обновления:

- Расширение функциональности. Новая AI‑модель обрабатывает почту: определяет эмоциональность тона писем, чтобы быстрее и точнее реагировать на сообщения. Список разрешенных получателей автоматически синхронизируется с Active Directory. Это упрощает администрирование и позволяет применять политики безопасности к актуальному списку пользователей без ручной настройки.

- Новые методы фильтрации. Дополнительные механизмы контроля подлинности отправителя и проверки сообщений.

- Улучшение базовой функциональности. Администрирование стало легче: обновили on‑prem, журнал сообщений с обучением модели и отображением SMTP‑проверок, переработали подсчет лицензий.

- Интеграция с Active Directory. Появилась возможность автоматически синхронизировать список разрешенных получателей с Active Directory организации.

- AI‑модель для определения эмоций в электронных письмах. Теперь решение быстрее распознает тон писем и реагирует на них более эффективно.

- Предупреждение для писем от внешних отправителей. Администраторы могут включать уведомление и добавлять кнопку в тело письма для жалобы.

- Аутентификация пользователей. Добавилась поддержка двухфакторной аутентификации (2FA) на основе TOTP, а также принудительная смена пароля пользователей по истечении заданного срока действия.

- Проверка DMARC. Подтверждает подлинность писем и защищает пользователей от атак с подменой отправителя.

- История действий получателей. Автоматически адаптирует проверку писем отправителей на основе жалоб или доставки писем из отчетов карантина.

- Опасная категория сообщения. Выявляет письма с категориями «Реклама», «Фишинг и вредоносные сообщения», «Нежелательные сообщения».

- Инсталлятор. Появилась возможность обновлять систему до актуального состояния в версии on‑prem.

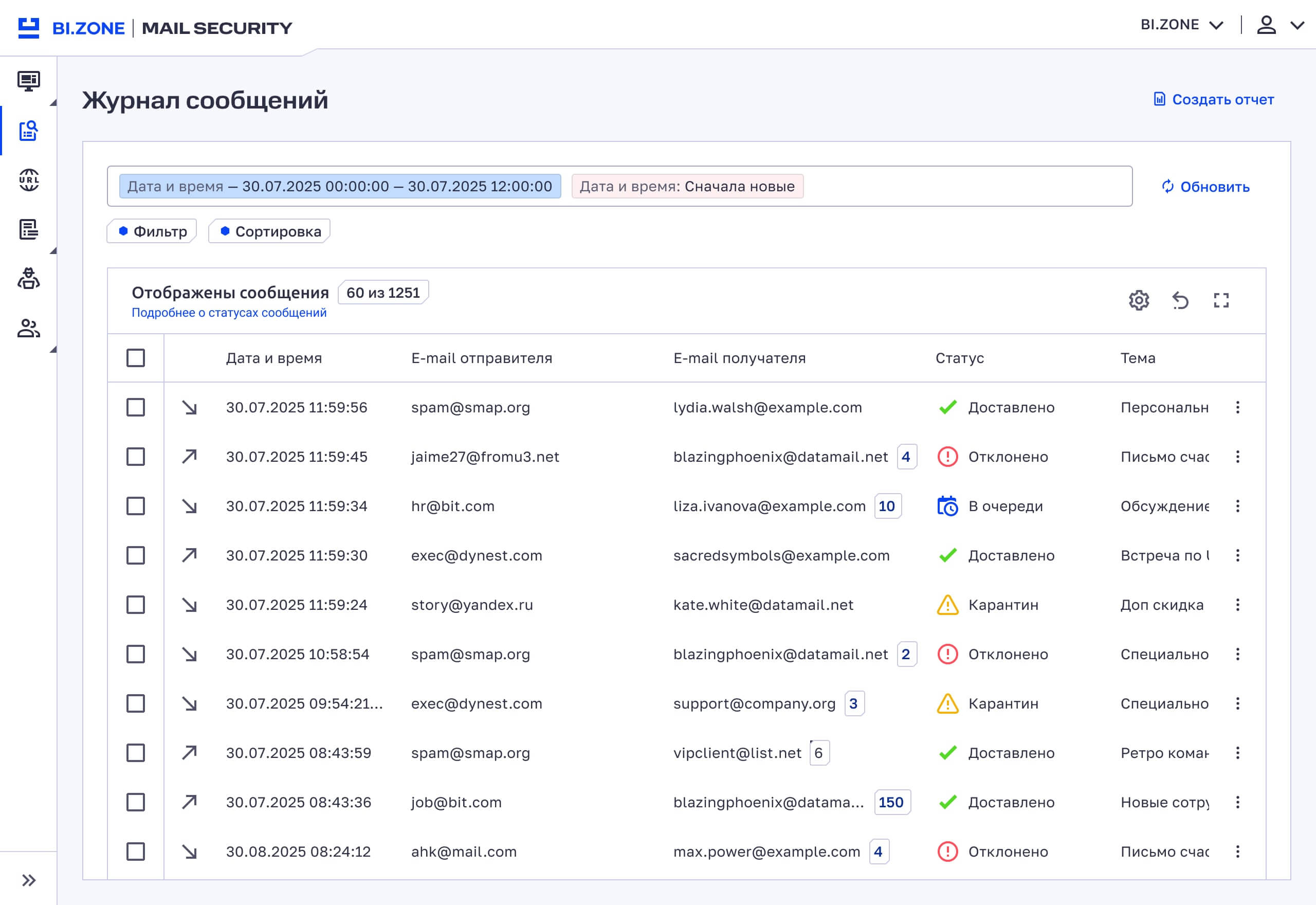

- Журнал сообщений. Добавилось отображение рейтинга на каждом этапе проверки и возможность вручную, через веб‑интерфейс, обучать модель детектирования категории писем. Доработано отображение SMTP‑проверок в карточке письма, чтобы предоставлять пользователям более полную информацию о работе решения.

- Логика лицензирования. Подсчет количества почтовых ящиков теперь выполняется по организациям или по системе в целом.

- Руководство пользователя BI.ZONE Mail Security на английском языке.

Основные результаты обновления:

- Интеграции с BI.ZONE Security Fitness, Positive Technologies Sandbox, Active Directory. Решение учитывает риск-профиль пользователя и автоматически усиливает проверку писем от сотрудников с низким уровнем цифровой гигиены. Это снижает вероятность успешных атак на коллег, находящихся в зоне риска. Поддержка Active Directory упрощает авторизацию и уменьшает ручные операции при управлении доступами. Интеграция с песочницами повышает точность анализа вложений и дает дополнительный уровень проверки без увеличения нагрузки на администраторов.

- Новые методы фильтрации. Помогают заранее блокировать скрытые финансовые схемы, мошенничество и новые формы обхода классических спам‑фильтров. Это позволяет точнее отсекать опасный контент.

- Расширение API и базовой функциональности решения. Упрощается работа с внешними системами (Zabbix и др.), снижаются затраты на администрирование и контроль работоспособности. Организации получают прозрачный, автоматизируемый способ следить за «здоровьем» решения.

- Обновление интерфейса. Новая дизайн‑система, улучшенные формы логина/сброса пароля, виджеты статистики и синтаксическая подсветка в журнале сообщений делают работу администраторов решения удобнее.

- BI.ZONE Security Fitness. BI.ZONE Mail Security точечно усиливает защиту: решение начисляет дополнительные баллы спам‑рейтинга для писем от пользователей с отрицательным рейтингом в BI.ZONE Security Fitness.

- Active Directory. Для каждого тенанта (организации) можно настроить авторизацию пользователей через Active Directory.

- Positive Technologies Sandbox.

- BI.ZONE Threat Intelligence. В карточку письма добавлена возможность просматривать детали выявленных индикаторов компрометации.

- «Подозрительные файлы».

- «Биткоин-адреса в тексте».

- Новые правила проверки контента.

- SMTP-правила для добавления значений списком.

- Фильтрация журнала сообщений при поиске по отправителю и получателю.

- Новые параметры для мониторинга состояния ядра. Упрощает контроль за работой системы и повышает прозрачность технической диагностики.

- Поддержка нового типа аутентификации по статическим токенам. Позволяет системам автоматизации, таким как Zabbix, использовать BI.ZONE Mail Security API.

- Кардинально обновленная ролевая модель организаций, групп и пользователей. Переработана архитектура, более четко отрегулированы права глобального и локальных администраторов.

- Новые шаблоны по умолчанию. Все уведомления продукта теперь используют преднастроенные шаблоны, которые пользователи могут кастомизировать.

- Массовая доставка писем из карантина.

- Более точное определение языка письма.

- Глубокий анализ файлов Microsoft Office. Внутренние вложения из файлов Microsoft Office (DOCX, XLSX и др.) извлекаются для более тщательного анализа и поиска активного содержимого.

- Замена отправителя или получателя письма. Миграция пользователей на новые почтовые домены стала более гладкой.

- Отправка тестового письма. Для администраторов продукта добавлена возможность отправить тестовое письмо на адрес защищаемого домена, чтобы проверить настройки до перевода основного трафика.

- Разовый PDF‑отчет. В нем предоставлена информация о работе продукта, которую можно отправить на заданные электронные адреса или скачать из личного кабинета.

- Внешний вид соответствует новой дизайн‑системе BI.ZONE.

- Создана страница о продукте со ссылками на официальный сайт компании, онлайн‑руководство пользователя и release notes.

- Переработана форма логина и сброса пароля пользователя.

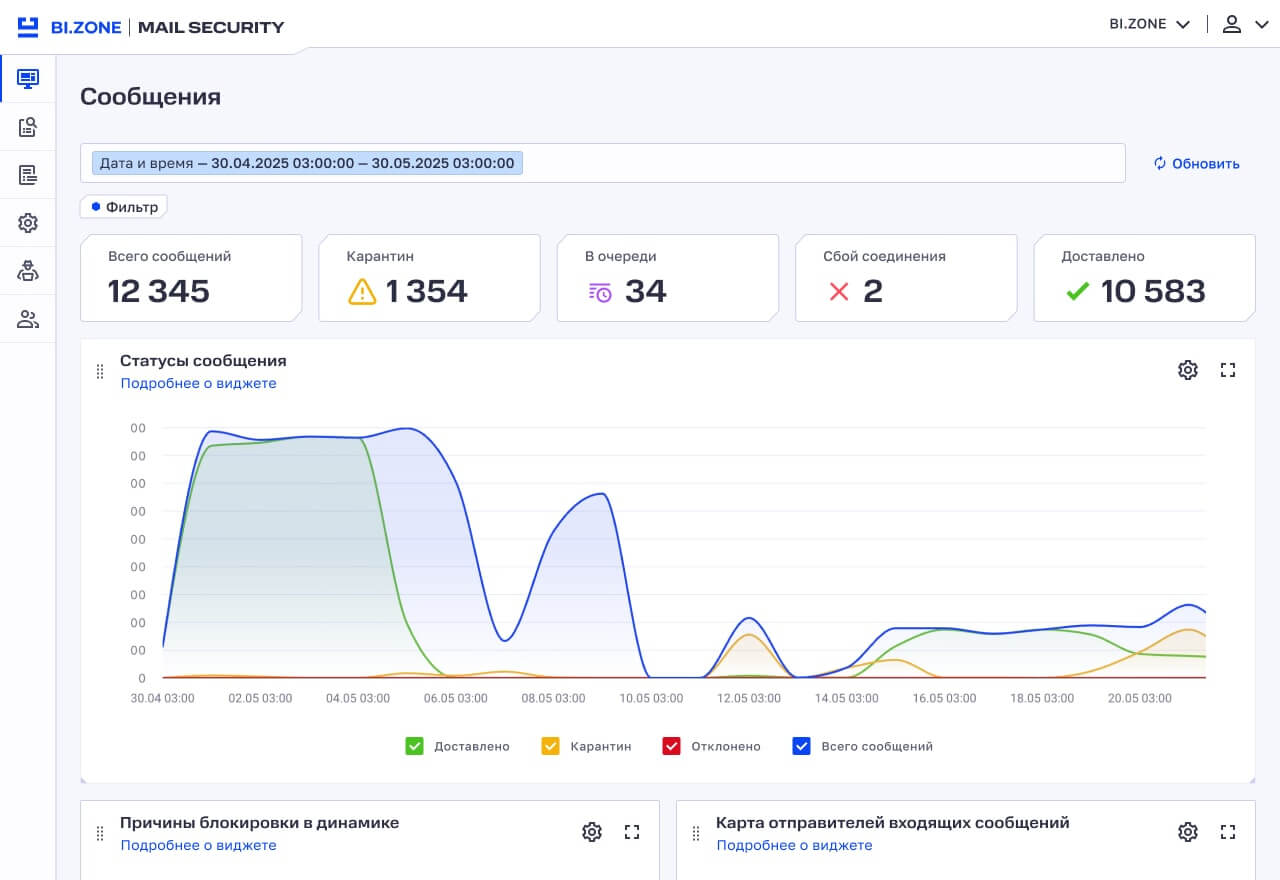

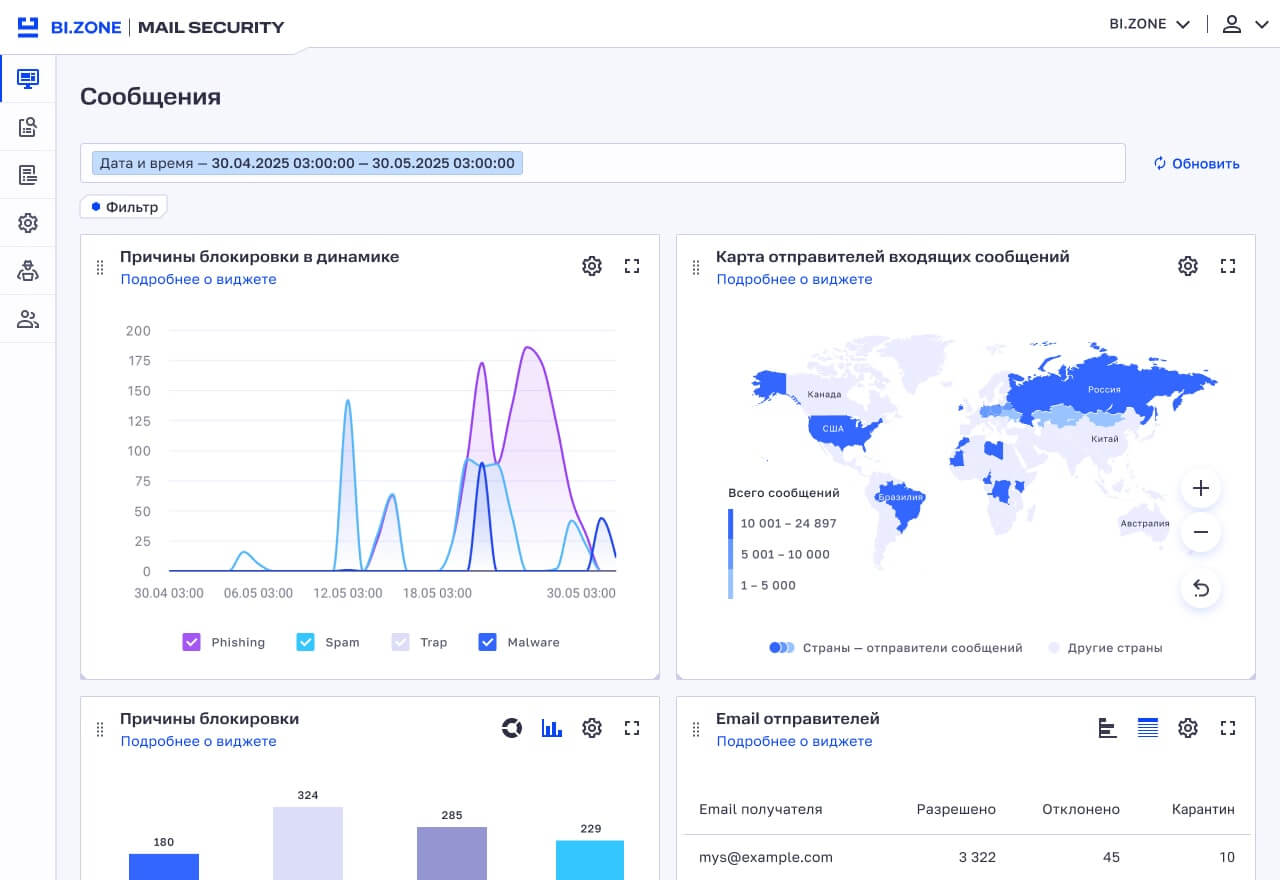

- Статистика отображается в виджетах.

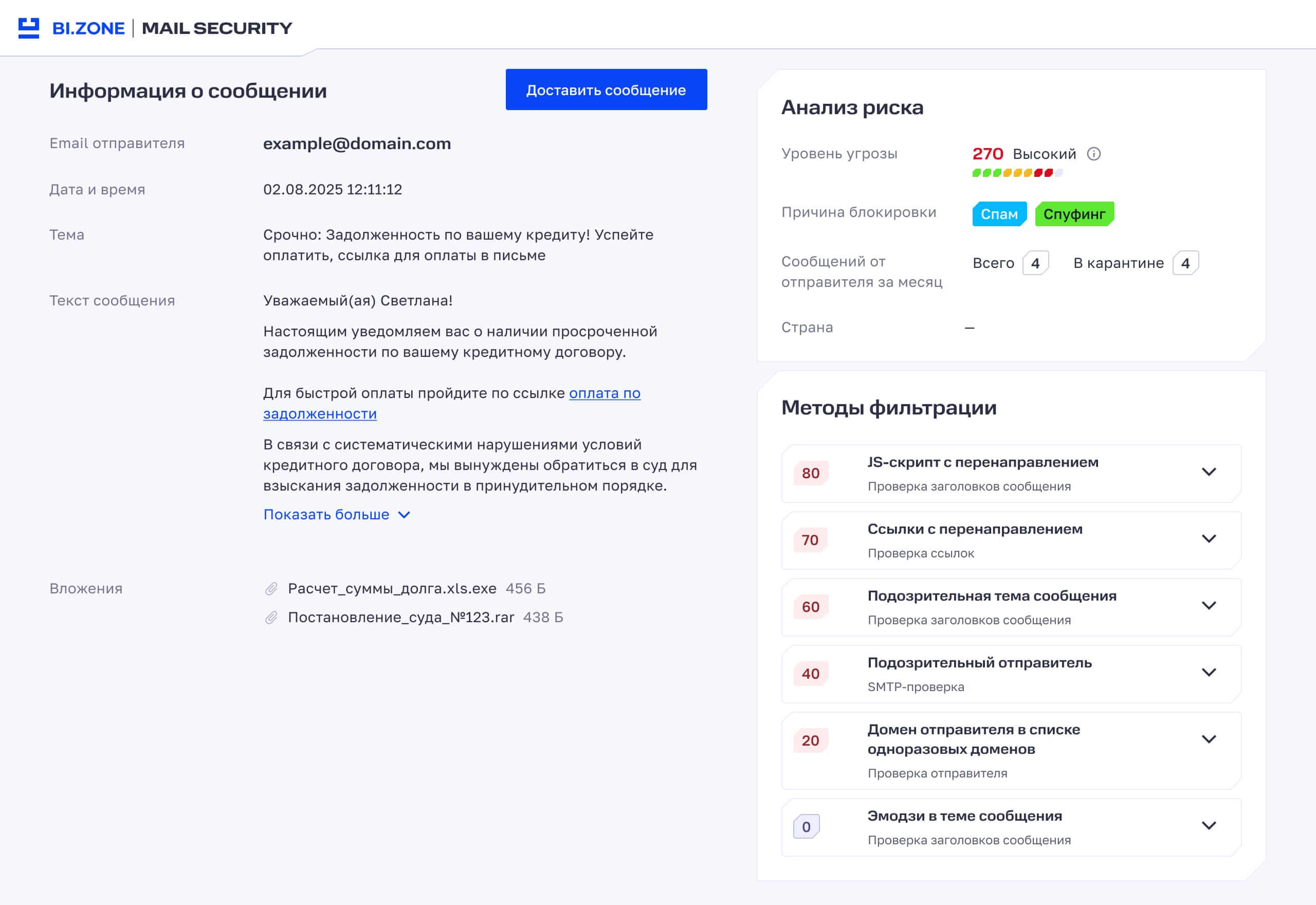

- Рейтинг отображается в карточке сообщения.

- В журнале сообщений подсвечивается синтаксис заголовков письма и SMTP‑диалога, добавлен поиск отправителей и получателей через фильтр.

Выросла производительность и расширились интеллектуальные функции фильтрации. Решение BI.ZONE Mail Security стало быстрее, удобнее и точнее как для администраторов, так и для корпоративных пользователей.

- Рост производительности ядра в 3 раза. Теперь обрабатывается до 5100 писем в минуту на минимальной конфигурации системы (8 CPU / 16 GB RAM).

- Добавление раздела «Интеграции». В нем можно управлять взаимодействием с другими системами безопасности. Сейчас встроено 2 интеграции, но к концу года их станет 6.

- Поддержка прокси-сервера. Предоставляет новые возможности для задач, требующих выхода в интернет в инфраструктурах с ограниченным прямым доступом. Например, для работы с данными киберразведки BI.ZONE Threat Intelligence, а также для анализа ссылок, передаваемых в письмах.

- Автоматическое удаление старых писем. Также добавлено мягкое отклонение входящих при перегрузке CPU/RAM.

- Появление AI-модели. Выявляет побуждения к действию в письмах и обучается по меткам «Спам» / «Не спам» в интерфейсе системы.

- Метод фильтрации для выявления утечек корпоративных данных. Детектирует или предотвращает пересылку писем с вложениями на внешние почтовые адреса.

- Быстрые правила фильтрации. Помогают блокировать или пропускать письма по email, домену, IP, подсети, хешу. Эти параметры администратор может внести по одному или загрузить массово из списка (до 10 тыс. записей).

- Дополнительное управление маршрутизацией почтового трафика. Основано на контентном анализе.

- Переработанный метод серых списков. Соответствует современным требованиям защиты электронной почты.

- Новые условия для правил проверки контента. Теперь система учитывает DKIM, SPF и тип файла.

- Защита от петель в автоответах. Почтовые сервера работают стабильнее и с меньшей нагрузкой.

- Методы защиты от bounce-сообщений. Обеспечивают предотвращение лишних автоответов о неудачной доставке писем.

- CLI-инсталлятор. Ускоряет установку коробочной версии, обновлений.

- Максимальная гибкость. Доступ к управлению до 90% системных параметров через интерфейс.

- Редизайн дашбордов и ключевых элементов интерфейса. Легкий доступ к статистике и более удобное восприятие данных.

- Доработка журнала действий пользователей и системы мониторинга нод.

- Обновленная работа с punycode и кириллическими доменами.

Продукт BI.ZONE CESP переименован в BI.ZONE Mail Security. Его новая версия функционирует на базе высокопроизводительного ядра собственной разработки. Теперь архитектура решения позволит развивать его с учетом актуальных угроз.

- Еще один способ подключения. Теперь решение можно разместить on‑prem в IT‑контуре вашей компании.

- Значительное ускорение проверки и обработки почты. Это произошло за счет использования гибкой настройки фильтров, когда администратор системы может определить, какие письма проходят «легкие» и «тяжелые» проверки.

- Возможность балансировать нагрузку и создавать отказоустойчивый кластер. Это позволяет обрабатывать большие объемы почтового трафика.

- Мультитенантность. В версии on‑prem она обеспечивает возможность изолированно запускать несколько клиентов или филиалов в одном приложении.

- Гибкое управление резервным копированием и сроками хранения писем разных категорий в карантине, а также работа через API. Предотвращает потери информации в критических ситуациях.

- Очистка писем. Отправления доставляются без вредоносного содержимого.

- Интеграция решения с почтовыми шлюзами безопасности других производителей и сторонними песочницами. Это может работать как дополнительный слой защиты.

- Самостоятельная правка шаблонов писем. Это касается сообщений о карантине или недоставленной корреспонденции для сотрудников.

- Включение и отключение проверки исходящей почты. Функция доступна в личном кабинете решения.

- Экспорт всех действий с сообщениями. Данные выгружаются в формате syslog во внешние системы. Ранее передавались только почтовые инциденты в SIEM‑системы.

Теперь наиболее уязвимых сотрудников можно защитить дополнительно, фишинговую ссылку не спрятать за QR‑кодом, а в личном кабинете проще понять, как выносился вердикт по проверке письма.

- Дополнительная защита уязвимых сотрудников. Она появилась благодаря расширенной интеграции с BI.ZONE Security Fitness — платформой для противодействия социотехническим атакам. Тренировки сотрудников на платформе показывают, кому труднее замечать цифровые угрозы. Эту информацию решение теперь учитывает при фильтрации писем.

- Анализ QR‑кодов. Благодаря машинному зрению появилась возможность распознать QR‑код в теле письма и во вложении. Если код содержит ссылку, решение проанализирует ее вместе с другими, чтобы отфильтровать фишинг.

- Расширенный парсинг ссылок. Сервис постоянно расширяет считываемые символы и форматы. Например, сейчас он обнаруживает вредоносные URL, несмотря на их маскировку за HTTP‑якорями, query‑параметрами или идеографическим символом точки 。.

- Усовершенствованная статистическая модель. Даже если злоумышленники попробуют скрыть число получателей письма, решение заметит массовую рассылку. Такие письма получат повышенный рейтинг и будут считаться более подозрительными.

- CSV‑отчет по фильтру. Теперь выдачу по любому фильтру журнала сообщений можно отправить в CSV‑формате себе на электронную почту.

- Повышенное удобство журнала сообщений. Сразу видно, попадает ли письмо по каким‑либо признакам в белый, черный или расширенный список фильтрации. Еще здесь можно узнать, к каким веб‑категориям относятся домены по ссылкам из письма. Также теперь можно фильтровать сообщения по новым признакам: статусу доставки, категории ссылки, защищаемому домену, ответу почтового сервера во время доставки (250 OK, 500 Error и пр.).

- Статусы настройки защиты доменов. Обновленный сервис показывает, на какой стадии находится процесс конфигурации защиты на стороне инженеров BI.ZONE. Таких статусов 4: синхронизация, проверка SMTP‑серверов, отправка тестового письма и ожидание изменения MX‑записей.

Стало удобнее кастомизировать защиту почты, препятствовать утечкам данных и анализировать информацию в личном кабинете.

- Расширенный список фильтрации. Он позволяет влиять на рейтинг писем на основе 20+ параметров. Например, можно считать более подозрительными входящие со ссылками на публичные файлохранилища и исходящие со сканами документов с синими печатями.

- Интеграция с BI.ZONE Security Fitness. Новая версия сервиса дает возможность одной кнопкой, прямо из почтового клиента, отправлять подозрительные письма на анализ нашей техподдержке. В этом помогает плагин BI.ZONE Security Fitness, решения для противодействия социотехническим атакам.

- Дополнительная гарантия доставки исходящих писем. Мониторинг репутационных списков — баз, которые используют для отсеивания нелегитимной почты, — расширился и стал автоматизированным. Если доставка исходящих окажется под угрозой из‑за попадания IP‑адресов в такие списки, мы еще быстрее узнаем о проблеме и решим ее.

- Усовершенствованная модель машинного обучения. Она анализирует не только тело входящего письма, но и другие элементы — тему, ссылки в тексте, служебные заголовки. Благодаря этому получается точнее определить, насколько сообщение похоже на легитимное или потенциально опасное.

- Профилирование пользователей. Теперь для каждого составляется индивидуальный профиль. В его основе — количество писем, ежедневно получаемых и отправляемых владельцем почтового ящика. Это помогает выявлять признаки атаки или взлома аккаунта.

- Расширение механизмов защиты от спуфинга. Сервис теперь умеет обнаруживать юникод‑спуфинг и автоматически определять, что домен отправителя напоминает легитимный, но отличается опечатками, неверными доменными зонами и пр.

- Совершенствование алгоритмов. Существенно улучшены три механизма: система автоматизированного поиска вредоносного исполняемого кода в документах с HTML‑разметкой, система автоматизированного поиска фишинговых ссылок, алгоритм подбора пароля для защищенных архивов.

- Тарифицируемые email. Появилось окно с данными, сколько почтовых ящиков учитывается при расчете стоимости сервиса. Если хочется проверить, не влияют ли на тарификацию лишние адреса, можно скачать полный список email в CSV‑формате.

- Результаты обработки письма. В детальной информации о письмах стало видно, на основе каких механизмов сформировался рейтинг сообщения. Это поможет составлять правила расширенного списка фильтрации.

- Карта отправителей. Теперь в личном кабинете можно увидеть поток почты на карте — так проще определять, из какой страны чаще всего приходят письма.

Система фильтрации теперь работает эффективнее: мы усовершенствовали защитные механизмы и добавили новые.

Раньше при доставке писем из карантина сервис учитывал только действия пользователя. Сейчас поведение администратора решения тоже влияет на спам‑рейтинг отправителя.

Система стала лучше фильтровать исходящие сообщения — это повышает репутацию IP‑адресов почтовых серверов. Шансы на доставку писем до адресата увеличились.

Если в письме есть архив, сервис сам попытается подобрать пароль, чтобы проверить содержимое на наличие вредоносного ПО.

Расширился набор механизмов поиска: система стала находить и анализировать ссылки внутри файлов и архивов.

Электронная почта — один из самых популярных векторов атак, поэтому ее защита является важным аспектом в стратегии безопасности компании. Число атак в интернете с каждым годом растет, а значит, и риск взлома или утечки конфиденциальных данных повышается. Поэтому выбор эффективных систем защиты так важен для безопасности компании.

Конечно, необходимо выбирать сложные пароли для почты и не забывать про алгоритмы шифрования. И то и другое можно внедрить разными способами, например использовать программы, плагины или приложения, которые автоматически создают ключи и шифруют передаваемые данные. Однако этого может быть недостаточно: мошенники далеко не всегда взламывают электронную почту или перехватывают переписки. Злоумышленники часто выбирают другой подход: используют методы социальной инженерии, чтобы обмануть жертву и получить нужную информацию. Поэтому лучше, чтобы опасные сообщения просто не доходили до адресата. Специализированные сервисы помогают решить этот вопрос безопасности: они фильтруют трафик, чтобы во входящие не попадало ничего подозрительного.

1. Спам

Это нежелательная рассылка с сомнительным или рекламным содержимым. Спам не предполагает мошенничества и не содержит вложенное вредоносное ПО, которое может зашифровать данные или украсть пароли. Однако он бывает очень навязчивым и неприятным, часто отвлекает, усложняет поиск нужной информации.

2. Флуд

Email‑флуд — это массовая рассылка однотипных сообщений, часто просто с набором символов или слов. Флуд быстро засоряет электронную почту, из‑за чего пользоваться ею становится почти невозможно.

3. Вредоносные программы (malware)

Они выглядят как обычное вложение, но внутри — нелегитимное ПО, которое поможет злоумышленникам получить удаленный доступ к компьютеру адресата, скомпрометировать его персональные данные и нарушить работу системы. Вредоносы маскируются по‑разному: отображают иконку PDF‑файла вместо EXE, используют нестандартные или «безобидные» расширения (.pif, .vba, .cmd, .ps1, .doc, .xls, .jar, .pdf, .zip) и т. д.

4. Спуфинг

Это подделка электронных писем от легитимных отправителей. Мошенники выдают себя за надежный источник, чтобы вызвать доверие у пользователя и получить доступ к информации.

5. Компрометация сервера

В рамках этой атаки применяются эксплоиты. Это специальные программы (фрагменты кода или последовательность команд), которые позволяют использовать уязвимости конечного ПО. Цель — получить контроль над системой и выполнять различные нелегитимные действия, например красть данные или изменять права и привилегии пользователя.

6. Компрометация корпоративного email (business email compromise, BEC)

BEC — это атака на получателей почты с помощью методов социальной инженерии. Злоумышленники завоевывают доверие сотрудника в переписке, а затем убеждают его выполнить нелегитимные действия.

Для разных типов угроз подойдут разные рекомендации.

Спам, флуд. Выполнить конфигурацию параметров защиты на сервере электронной почты и в настройках доменной зоны / DNS‑сервера: DKIM, DMARC, ARC, SPF, PTR, RBL, whitelisting/blacklisting/greylisting.

BEC, спуфинг. Разработать для почтового сервера программные дополнения профилирования отправителя и поведенческого анализа писем, а для спуфинга — и сигнатурного.

Вредоносы. Установить антивирусное ПО на конечных устройствах.

Компрометация сервера. Настроить на межсетевом экране политику безопасности входящих сетевых пакетов, регулярно обновлять серверное/пользовательское ПО.

Универсальная рекомендация — использовать специализированное решение по защите электронной почты, а также обучать сотрудников кибергигиене и закреплять навыки тренировками.

Особенное внимание стоит уделить защите от фишинговых атак, таких как BEC и спуфинг. Их успех зависит от действий сотрудников, то есть человеческого фактора, а он причина 95% нарушений кибербезопасности

Фишинг (от англ. phishing) — это группа кибератак, в которых применяют методы социальной инженерии, чтобы выдать мошеннические сообщения за легитимные и вызвать доверие получателя. В группу входят BEC, спуфинг, вишинг и другие виды киберугроз. Цель — подтолкнуть к действию, из‑за которого случится утечка конфиденциальной информации, например корпоративных паролей или данных карт.

Изначально к фишингу относили электронные письма с вредоносным ПО или ссылками на мошеннические сайты. Теперь фишеры — преступники, промышляющие фишингом, — используют и другие способы, а также их комбинации:

- мошеннические СМС (смишинг),

- сообщения в мессенджерах или социальных сетях,

- поддельные веб‑ресурсы и рекламу в интернете,

- телефонные звонки (вишинг).

В ходе атаки злоумышленники манипулируют человеком, втираются в доверие, давят на эмоции. Вот примеры таких сценариев, основанных на эксплуатации чувств:

- Страх. Жертва получает уведомление, в котором сказано, что данные на компьютере будут уничтожены. Нужно перейти по ссылке, чтобы остановить процесс.

- Невнимательность. Пользователь не замечает ошибку в адресе отправителя:

sberbanck.ru,yadnex.ru. - Жадность. Человеку приходит купон на скидку 55% при оплате прямо сейчас.

- Раздражение. Получатель хочет отписаться от рассылки, а для этого нужно перейти по ссылке.

- Желание помочь. Сотрудник получает сообщение: «У вашего коллеги ошибка в отчетах, нужно срочно исправить. Подскажите номер его мобильного телефона».

- Авторитет, срочность. Якобы налоговая инспекция требует немедленно оплатить штраф.

Несмотря на многочисленные вариации, общая черта всех фишинговых атак — использование обмана для получения выгоды. Опишем несколько видов фишинга.

Адресный фишинг

Адресный фишинг отличается направленностью на конкретного человека или организацию, злоумышленники даже могут делать персонализированный контент. Подготовка такой кибератаки отнимает больше времени и усилий по сравнению с обычным фишингом: нужно знать имена, должности, email‑адреса и другую информацию.

Например, жертвой адресного фишинга может стать сотрудник, занимающийся авторизацией платежей: на почту придет якобы распоряжение от гендиректора перевести крупную сумму поставщику. Внутри — ссылка на поддельный сайт платежной системы, откуда средства уйдут на счета мошенников.

Обман 419, или нигерийские письма

Этот далеко не новый вид мошенничества появился в Нигерии в 1980‑х годах, еще до распространения интернета. Жертва получает сообщение от иностранца о крупной сумме денег, которую по какой‑то причине отправитель не может получить сам, и поэтому просит помочь за значительное вознаграждение. Деньги мошенники обычно получают одним из двух способов:

- просят номер счета получателя и обещают перевести туда средства, если жертва заплатит якобы комиссию;

- убеждают дать доступ к банковскому счету получателя.

Один из самых известных примеров — сообщение от имени нигерийского принца или другого высокопоставленного человека, которому срочно нужна помощь, чтобы вывести из Нигерии несколько миллионов долларов.

Такие фишинговые атаки также известны как «обман 419», потому что именно этот номер у статьи за мошенничество в УК Нигерии.

Телефонный фишинг

Включает в себя вишинг (голосовой фишинг) и смишинг. В первом используются телефонные звонки, а во втором — СМС‑сообщения.

Злоумышленники могут дополнительно подключать телефонный фишинг, чтобы повысить эффективность целевых атак, — тогда сообщения на почту сопровождаются звонками и СМС.

Типичный пример голосового фишинга: мошенник представляется сотрудником полиции, налоговой или службы безопасности банка и начинает запугивать жертву. Например, сообщает, что банковский счет со всеми средствами заблокирован или пришло постановление, которое нужно срочно обжаловать. После этого злоумышленник пытается выведать паспортные и банковские данные или называет реквизиты, куда жертва должна перевести деньги для оплаты штрафа.

При фишинге размер организации и ее устойчивость к киберугрозам не имеют значения: фишеры получают данные обманом, а не пытаются найти брешь в периметре. Компания может внедрить разные меры безопасности — использовать средства защиты информации, подключаться к почте и другим ресурсам только через VPN, настроить двухфакторную аутентификацию — и все равно стать жертвой фишинга. Надежных паролей и антивирусных программ недостаточно — необходимо заботиться о системе безопасности на всех уровнях.

Печальный пример: в 2019 году злоумышленники смогли украсть почти 77 млн евро

Подобные ситуации лишний раз доказывают: современным организациям нужно учитывать риски, использовать все возможности для построения безопасности и противостоять фишингу как внутри периметра, так и за его пределами.

Сервис поможет выстроить защиту ящиков электронной почты от ряда угроз.

1. Активность бот‑сетей

Мошенники могут применять их для разных целей. Один из сценариев — исчерпание ресурсов email‑сервера, после чего он перестает получать сообщения.

Сервис проверяет корректность ведения SMTP‑диалога по регулярным выражениям и поддерживает технологию graylisting (серые списки), чтобы отсеивать письма, отправленные ботами.

2. Отправка спама, флуд

Сотрудники получают нежелательный контент, который заполняет входящие и мешает рабочей переписке.

BI.ZONE Mail Security распознает рассылки спама благодаря публичным репутационным спискам и собственной лингвистической самообучающейся модели для анализа темы и тела письма. В результате сервис фильтрует нежелательные сообщения до их поступления на почтовый сервер, тем самым снижая нагрузку на него.

3. Отправка вредоносных вложений

Запуск вредоносного ПО грозит множеством проблем для IT‑инфраструктуры: распространением зловреда на всю внутреннюю сеть, шифрованием данных, взломом учетных записей и т. п.

Сервис предотвращает попадание таких программ на устройство, используя для проверки сообщений несколько антивирусных движков и данные киберразведки с портала BI.ZONE Threat Intelligence.

4. Компрометация сервера

Она позволяет использовать уязвимости сервера электронной почты для нелегитимных действий, например удаленно исполнять команды, чтобы выкрасть данные или изменить уровень доступа пользователя.

Эксперты BI.ZONE Mail Security следят за новостями об уязвимостях в ПО почтовых серверов. Если для эксплуатации уязвимости требуется манипулировать почтовым трафиком, команда сервиса оперативно создает защитные правила. Это помогает клиентам поддерживать безопасность до обновления ПО.

5. Встраивание фишинговых ссылок

Переход по такой ссылке часто заканчивается компрометацией учетных данных.

Сервис блокирует письма с фишинговыми ссылками. Для этого он:

- формирует статистическую модель репутации отправителей;

- исследует HTML‑разметку письма на скрытые текст, изображения, URL- и CSS‑ссылки;

- распознает QR‑коды;

- задействует для анализа индикаторы FQDN/URL/IPv4 из базы данных BI.ZONE Threat Intelligence.

6. Подмена email‑адресов

Пользователь может принять источник за доверенный и попасться на уловки мошенников: передать пароли для успешного прохождения аутентификации в сети компании, изменить настройки безопасности, дать доступ к конфиденциальной информации.

Подделку отправителя BI.ZONE Mail Security выявляет с помощью механизмов валидации подключения — анализа SPF, DKIM, DMARC и пр. Кроме того, сервис распознает юникод‑спуфинг и тайпсквоттинг, когда злоумышленники используют адреса, внешне похожие на легитимные.

7. Business email compromise (BEC)

При BEC‑атаках злоумышленники не просто мимикрируют под чужой почтовый аккаунт, а взламывают его и используют для рассылки сообщений. К примеру, с адреса знакомого контрагента может прийти просьба перевести оплату на новый счет.

Бороться с BEC‑атаками сервису позволяет комбинация проверок. Они нацелены на разные виды угроз и включают, например, лингвистический анализ на базе машинного обучения, а также статистические и поведенческие модели, в том числе индивидуальное профилирование.

Эти же механизмы BI.ZONE Mail Security задействует при проверке сообщений исходящей почты на предмет фишинга или спама. Это позволяет выявить скомпрометированный аккаунт и не допустить вредоносные рассылки от имени защищаемой компании.

8. Утечки данных

С email-сообщениями коммерческая тайна или персональные данные могут попасть не в те руки. Не всегда это происходит по злому умыслу: порой причиной становится незнание политик безопасности.

Сервис дает возможность настроить индивидуальные правила проверки исходящей почты, чтобы избежать утечек.

BI.ZONE Mail Security интегрирован с порталом BI.ZONE Threat Intelligence для получения данных об актуальных киберугрозах. TI‑портал агрегирует информацию о потенциальных угрозах безопасности из внутренних и внешних источников (данные BI.ZONE и партнеров). По результатам его анализа BI.ZONE Mail Security присваивает сообщениям спам‑рейтинг — показатель того, насколько они похожи на спам.

Портал BI.ZONE Threat Intelligence собирает информацию об артефактах, которые были замечены в какой‑либо вредоносной деятельности. Наполнение и валидацию данных контролирует BI.ZONE‑CERT (computer emergency response team) — группа реагирования на компьютерные инциденты. Например, если криминалисты из BI.ZONE‑CERT провели исследование для одного из заказчиков и нашли семплы зловредных файлов, то все эти артефакты будут помещены в общую базу данных. BI.ZONE Mail Security тоже будет учитывать эту информацию при фильтрации, и если на сервер придет сообщение с похожими артефактами, то оно сразу уйдет в карантин.

Да, BI.ZONE Mail Security работает с серверами, которые применяют шифрование почтового сетевого трафика. Использовать зашифрованное соединение необходимо всегда, иначе посторонние могут перехватить сетевой трафик и получить доступ к конфиденциальной информации.

Между почтовым сервером отправителя и узлами фильтрации BI.ZONE Mail Security устанавливается защищенное соединение через протокол шифрования SSL/TLS. Только после этого происходит передача email‑сообщения: узлы фильтрации анализируют его и также в защищенном виде доставляют на сервер адресата.

Да, если почтовый сервер клиента поддерживает технологию STARTTLS: узлы фильтрации BI.ZONE Mail Security должны использовать для доставки отфильтрованной и легитимной электронной почты только соединение с шифрованием. Это дает возможность обезопасить сообщения от перехвата злоумышленниками: они смогут узнать только тип шифрования или приблизительное количество данных, но не увидят содержимое.

Нет, сервис не поддерживает такую технологию. Мы фильтруем сетевой трафик между серверами электронной почты и не устанавливаем на устройства пользователей никакое ПО. Поэтому не получится проверить сообщения, защищенные S/MIME — стандартом для шифрования и подписи с помощью открытого ключа.

Да, сервис поддерживает эту функцию: она позволяет устанавливать между почтовыми серверами только безопасные соединения, защищенные шифрованием.