Снижение разведывательных запросов: тренды атак на веб‑ресурсы — 2025

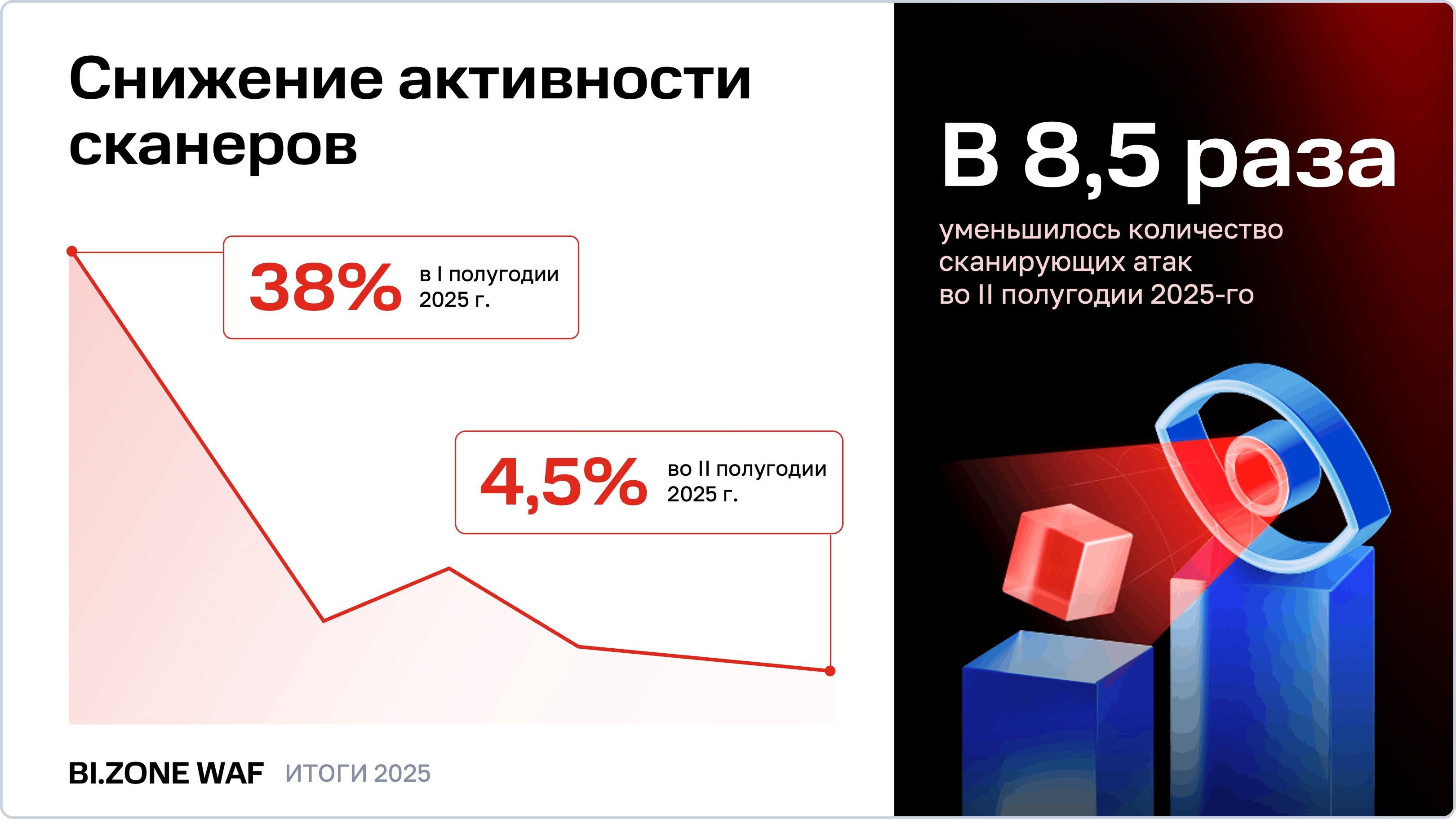

Снижение активности сканеров

По оценке экспертов BI.ZONE WAF в 2024 году доля запросов на этапе разведки выросла с 7% в первом полугодии до 22% во втором. В первой половине 2025 года доля автоматического сканирования уязвимостей достигла 38%, однако во второй половине года резко снизилась до 4,5%. Спад может быть связан с тем, что WAF‑сервисы блокируют IP‑адреса с высокой активностью запросов, а это препятствует автоматическим сканированиям.

Дополнительно на снижение активности влияет технологическое развитие защиты. Разработчики все чаще используют статический и динамический анализ кода, а также инструменты на базе AI. Это позволяет устранять уязвимости еще на этапе разработки.

В результате злоумышленники теряют «легкие» цели: сканеры сталкиваются с защищенным кодом или подозрительную активность предотвращает WAF.

Смена тактики кибератак в 2025 году

Количество атак на пользователей с целью кражи учетных данных выросло в 2,4 раза: с 6% в первом полугодии до 15% во втором. Также злоумышленники пытаются получить прямой доступ к данным и служебной информации. Доля таких попыток достигла 42% от всех заблокированных запросов.

Эта динамика связана с общим ростом качества разработки и технической защиты серверов. Сложные атаки на ПО становятся менее эффективными за счет регулярных обновлений и более строгого контроля качества кода. Также этому способствуют инструменты на базе LLM, которые помогают разработчикам избегать типовых ошибок, корректнее выстраивать логику и снижать риск небезопасных практик на этапе разработки.

В результате атакующие все чаще смещают фокус с эксплуатации уязвимостей в коде на методы межсайтового скриптинга (XSS) и подбор учетных данных, стремясь получить легитимный доступ администратора или сотрудника, чтобы продолжить атаку изнутри системы.

Адаптация тактик под конкретные отрасли

В I полугодии 2025‑го злоумышленники атаковали государственные информационные системы, чтобы получить доступ к служебной информации и документам. А во II полугодии на первое место вышли атаки, направленные на доступ к базам данных. Их доля составила 53%. Это указывает на попытки массового извлечения данных.

Изменения произошли и в ритейле. Разведывательная активность заметно снизилась: ее доля уменьшилась с 90% в начале года до 35% в конце.

В отраслях с физическими активами, таких как строительство и логистика, эксперты BI.ZONE WAF отметили изменение стратегии атак. Вместо атак на сайты и захвата инфраструктуры злоумышленники сосредоточились на получении доступа к закрытым сегментам порталов и файловых хранилищ.

В сфере строительства число атак, направленных на поиск конфигурационных файлов и чувствительных данных, выросло с 50% до 87%. Попытки взлома серверов (RCE) сократились: их стало менее 5%.

Аналогичная тенденция наблюдается в логистической отрасли. Если в первом полугодии 89% атак были на RCE, то во втором их доля упала до 30%. Основное внимание злоумышленников теперь сосредоточено на краже файлов и служебной информации: доля этой тактики выросла с 10% до 53%.

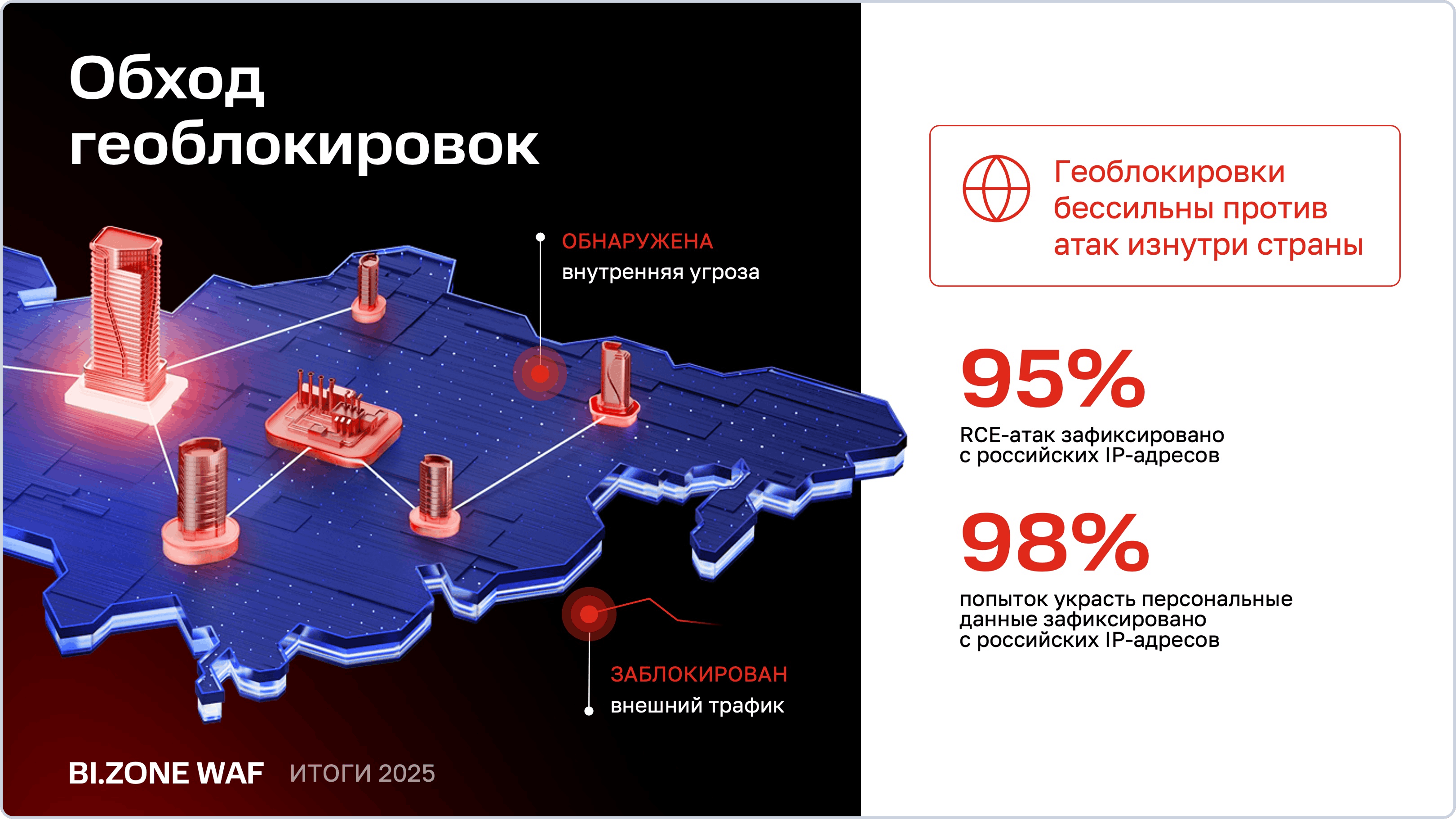

Иллюзия геозащиты

Во II полугодии 2025‑го большинство кибератак фиксируется с российских IP‑адресов. Они составляют 95% случаев удаленного выполнения кода (RCE) и в 98% случаев кражи пользовательских данных.

Для защиты компании используют геоблокировки трафика из‑за границы. Это сопровождается использованием геофильтрации как дополнительного уровня защиты и формированием «белых списков» российских IP‑адресов, которым по умолчанию доверяют.

Однако эффективность геофильтров за последние годы снизилась. Атакующим достаточно использовать VPN, прокси или арендованные серверы на территории России, чтобы проводить атаки с IP‑адресов российских провайдеров и обходить географические ограничения. В результате вредоносный трафик выглядит легитимным и не блокируется по географическому признаку, несмотря на сохранение остальных уровней защиты.

Тенденции 2025 года показывают, что злоумышленники переходят от массовых атак к более прицельным. Бизнесу важно продолжить защищать веб‑приложения и код, а также контролировать доступ к данным, включая системные файлы и каталоги, которые могут быть использованы для дальнейших атак.

Для защиты от компрометации сайта рекомендуется регулярно обновлять ПО, проводить аудит безопасности веб‑приложений с помощью сканирования на уязвимости и пользоваться межсетевыми экранами уровня приложений, например BI.ZONE WAF.